З моменту початку повномасштабної війни в Україні кіберзахисники виявили зростання обсягів кібершпигунських кампаній, спрямованих на збір розвідданих від українських державних органів. Крім того, ті самі тактики, методи та процедури застосовуються для націлювання на ширшу географію, включаючи Північну Америку, Європу та Азію. Зокрема, у травні 2023 року група UAC-0063 розпочала кампанію кібершпигунства, спрямовану проти України, Центральної Азії, Ізраїлю та Індії. А тепер останнє сповіщення CERT-UA попереджає кіберзахисників про поточну наступальну операцію проти українських дослідницьких установ, організовану тією ж хакерською групою.

Виявлення активності UAC-0063, описаної в сповіщенні CERT-UA №10356

Група UAC-0063 повернулася на арену кіберзагроз, націлена на академічний сектор в Україні. Здатність групи експериментувати з різноманітними наборами інструментів противника та кількома векторами зараження під час початкового потоку атаки підкреслює необхідність проактивного захисту. Платформа SOC Prime для колективної кіберзахисту містить повний набір продуктів для розробок виявлення на основі штучного інтелекту, автоматичного пошуку загроз і перевірки стека виявлення, що дозволяє організаціям своєчасно виявляти вторгнення та оптимізувати свою кібербезпеку з урахуванням ризиків. Перейшовши за наведеним нижче посиланням, експерти з безпеки можуть миттєво отримати повний стек виявлення, що стосується останньої активності зловмисників UAC-0063 і фільтрується за тегом «CERT-UA#10356» на основі ідентифікатора попередження.

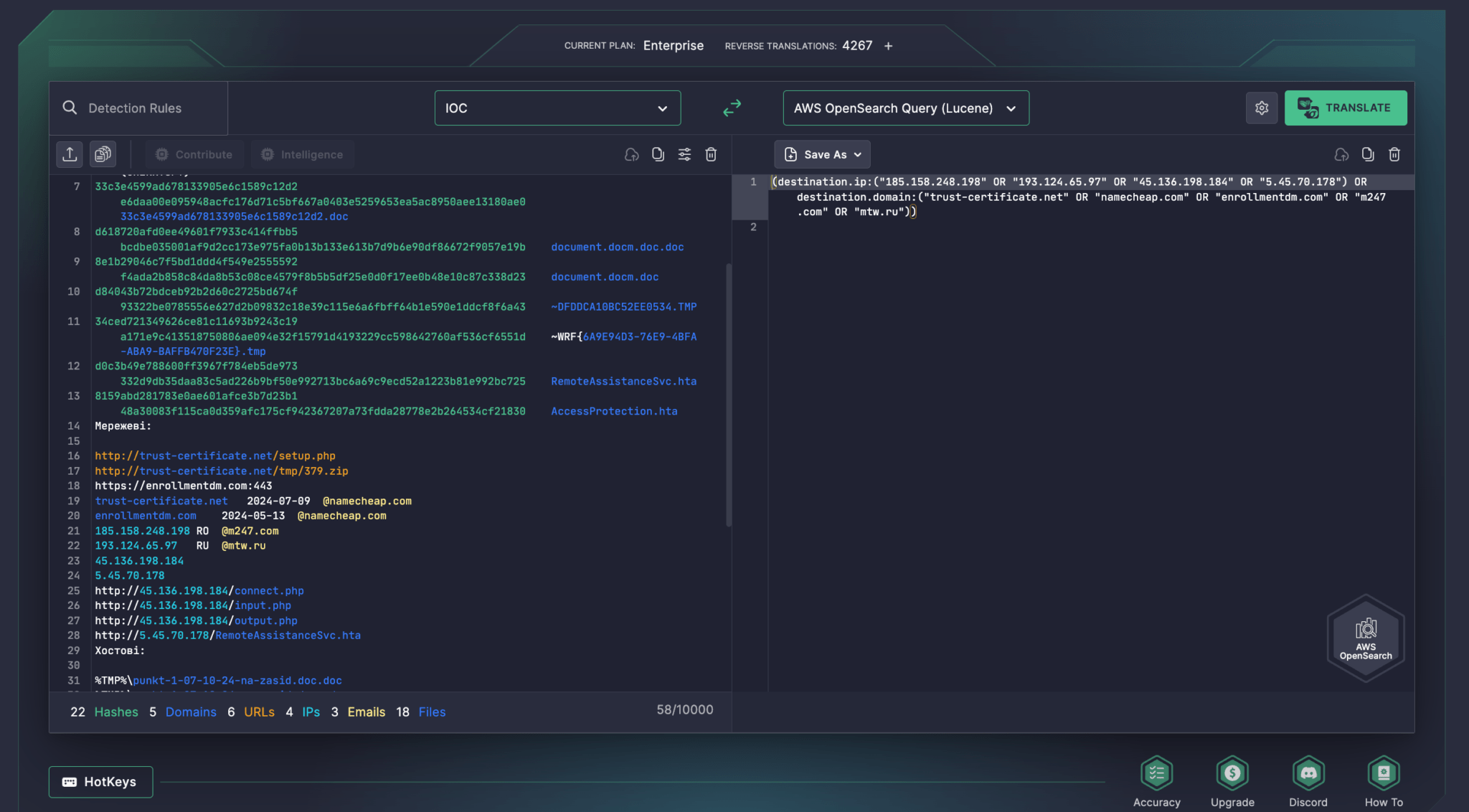

CERT-UA надав колекцію IOC для виявлення загроз, пов’язаних із нещодавньою діяльністю групи UAC-0063. Покладаючись на Uncoder AI від SOC Prime, захисники можуть спростити зіставлення IOC, миттєво перетворюючи відповідні дані про загрози в спеціальні запити, оптимізовані для продуктивності, адаптовані до мовного формату вибраного SIEM або EDR і готові до пошуку у вибраному середовищі.

UAC-0063 Останній аналіз активності

Дослідники CERT-UA виявили нову шкідливу кампанію, яку приписують хакерській групі UAC-0063. 8 липня 2024 року зловмисники розпочали атаку на українські науково-дослідні установи, використовуючи шкідливі програми HATVIBE та CHERRYSPY.

На початковому етапі зараження зловмисники, які мають доступ до облікового запису електронної пошти співробітника, надсилають копію нещодавно надісланого електронного листа десяткам одержувачів, включаючи початкового відправника. Примітно, що оригінальне вкладення замінюється іншим документом, що містить макрос.

Якщо відкрити файл DOCX і активувати макрос, на комп’ютері буде створено та відкрито інший файл із макросом. Останній, у свою чергу, створить і відкриє закодований файл HTA зловмисного програмного забезпечення HATVIBE «RecordsService» разом із запланованим файлом завдання «C:\Windows\System32\Tasks\vManage\StandaloneService», призначеним для запуску шкідливого зразка.

Далі зловмисники завантажують інтерпретатор Python і шкідливу програму CHERRYSPY в каталог «C: ProgramDataPython», покладаючись на технічні можливості для прихованого дистанційного керування комп’ютером. На відміну від попередньої версії зловмисного програмного забезпечення, яка була обфускована за допомогою pyArmor, останню ітерацію було скомпільовано у файл .pyd (DLL).

Примітно, що нещодавно спостережена діяльність акторів UAC-0063 могла бути пов’язана з групою APT28 (UAC-0001), яка безпосередньо пов’язана з Головним управлінням Генштабу ЗС Росії. Крім того, на VirusTotal було знайдено файл DOCX із подібним макросом, завантажений з Вірменії 16 липня 2024 року. Привабливий вміст цього файлу містить текст, адресований Департаменту оборонної політики Міністерства оборони Республіки Вірменія від імені Департаменту міжнародного військового співробітництва Міністерства оборони Киргизької Республіки.

Крім того, протягом червня 2024 року захисники спостерігали численні випадки встановлення бекдору HATVIBE через використання вразливості файлового сервера HFS HTTP (ймовірно, CVE-2024-23692). Це демонструє, що група UAC-0063 застосовує різні вектори атак для початкового злому.

Щоб мінімізувати ризики вторгнення UAC-0063, захисники наполегливо рекомендують увімкнути двофакторну автентифікацію для облікових записів електронної пошти, застосувати політики для блокування виконання макросів, mshta.exe та іншого потенційно небезпечного програмного забезпечення, включаючи інтерпретатор Python, і слідувати найкращим галузевим стандартам. практики та рекомендації, типові для поточного середовища кіберзагроз.

Виявлення атак UAC-0063: хакери атакують українські дослідницькі установи за допомогою HATVIBE, CHERRYSPY та CVE-2024-23692