Зловмисне програмне забезпечення становить серйозну загрозу як для застарілих, так і для сучасних систем у багатьох секторах.

Пов’язане з Росією зловмисне програмне забезпечення під назвою «FrostyGoop» викликає тривогу у світі кібербезпеки через серйозні ризики, які воно становить для критичної інфраструктури в багатьох секторах у всьому світі.

FrostyGoop, який був виявлений дослідниками у квітні 2024 року, був застосований у руйнівній атаці на районну енергокомпанію в Україні, що призвело до припинення електропостачання служб теплопостачання сотень багатоквартирних будинків.

FrostyGoop — це перше зловмисне програмне забезпечення для ICS із можливістю використання комунікацій Modbus TCP для прямого впливу на робочі технології, дозволяючи його операторам потенційно порушувати роботу як застарілих, так і сучасних систем. Дослідники закликають покращити видимість мережі ICS і моніторинг для протидії зловмисному програмному забезпеченню.

Можливості FrostyGoop

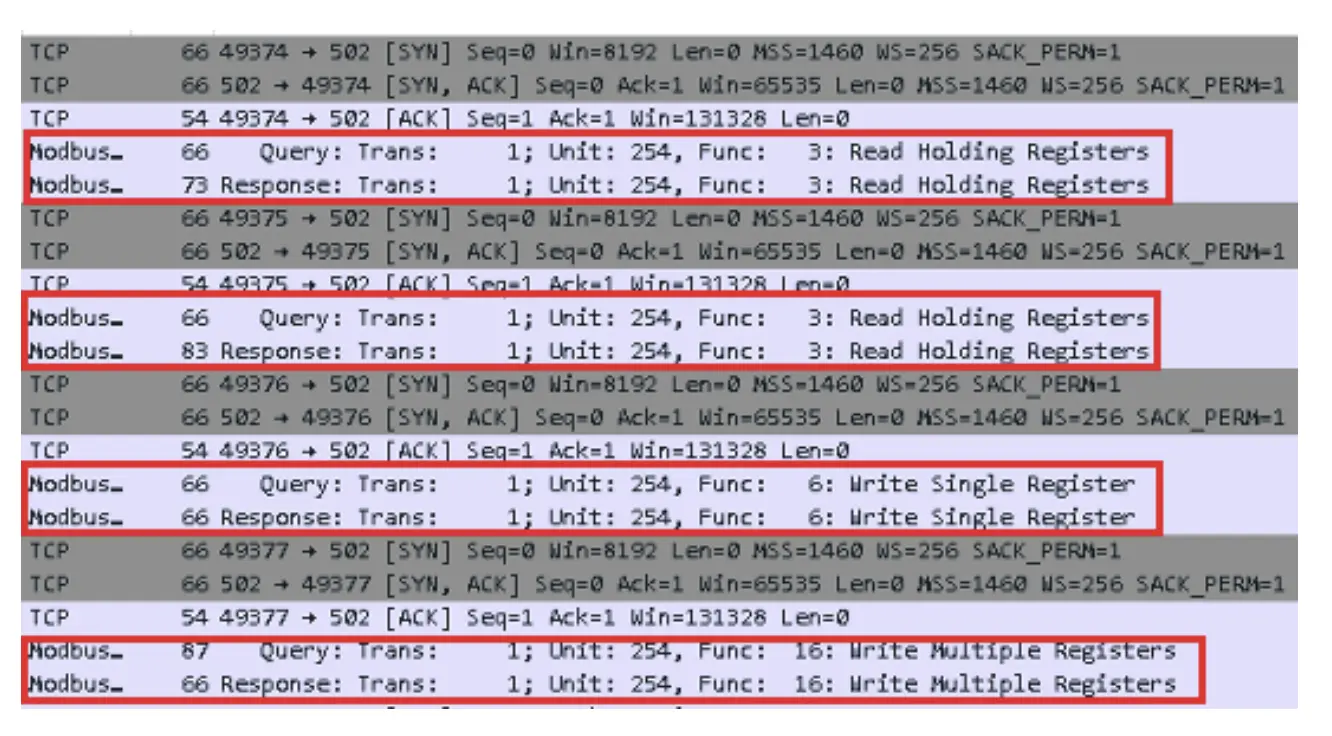

Дослідники з Dragos відзначили, що зловмисне програмне забезпечення FrostyGoop було написано на Golang і скомпільовано для систем Windows, і здатне читати та записувати на пристрої ICS, які часто містять різні регістри, що містять важливі вхідні, вихідні та конфігураційні дані за допомогою Modbus TCP. протокол.

Реальний інцидент FrostyGoop спостерігався в Україні, коли кібератака призвела до збою опалення понад 600 багатоквартирних будинків у Львові під час мінусової температури. Ситуаційний центр кібербезпеки України поділився з дослідниками даними, повідомляючи, що зловмисники надсилали команди Modbus контролерам ENCO, викликаючи збої в системі, на усунення яких знадобилося майже два дні.

Зловмисне програмне забезпечення читає та записує дані, записуючи цей вихід на консоль або зберігаючи його у файлі JSON. FrostyGoop також приймає файл конфігурації у форматі JSON, що містить інформацію, яка використовується для виконання команд Modbus на цільовому пристрої.

Дослідники виявили зразок файлу конфігурації під назвою task_test.json, де FrostyGoop приймає окремі аргументи командного рядка та окремі файли конфігурації для визначення цільових IP-адрес і команд Modbus.

IP-адреса в ідентифікованому файлі конфігурації зразка належала пристрою керування ENCO. Контрольні пристрої ENCO зазвичай використовуються «для керування процесами в системах централізованого опалення, гарячого водопостачання та вентиляції» для моніторингу параметрів датчиків, таких як температура, тиск та ізоляція.

Пристрої, готові до протоколу Modbus, широко використовуються в усіх промислових секторах і організаціях по всьому світу, що робить це зловмисне програмне забезпечення значною загрозою для критичної інфраструктури.

Наслідки та рекомендації FrostyGoop

Враховуючи широке використання протоколу Modbus у промислових середовищах, поява шкідливого програмного забезпечення FrostyGoop викликає занепокоєння в усіх галузях промисловості. Здатність зловмисного програмного забезпечення уникати виявлення постачальників антивірусних програм вимагає спеціальних заходів безпеки OT для захисту від його поширення.

Дослідники рекомендують запровадити такі заходи на основі SANS 5 Critical Controls for World-Class OT Cybersecurity, які включають:

- РЕАГУВАННЯ НА ІНЦИДЕНИ ICS: Дослідники підкреслили потребу в планах реагування на інциденти, які включатимуть спеціалізовані заходи для середовищ OT, такі як спеціальні процедури для швидкої ізоляції постраждалих пристроїв, аналізу мережевого трафіку на наявність неавторизованих команд Modbus і відновлення звичайних операцій системи.

- ЗАХИСТНА АРХІТЕКТУРА: відсутність адекватної сегментації мережі та наявність доступних до Інтернету контролерів можуть зробити системи вразливими до таких загроз, як FrostyGoop. Щоб зміцнити надійну архітектуру, промислові середовища можуть впроваджувати промислові демілітаризовані зони (DMZ) і запроваджувати суворий контроль доступу між корпоративною ІТ-мережею та середовищами OT.

- ВИДИМОСТЬ І МОНІТОРИНГ МЕРЕЖІ ICS: постійний моніторинг мережевого трафіку, наприклад зв’язку через протокол Modbus, є важливим заходом виявлення та реагування на аномалії та підозрілу поведінку, таку як неавторизований доступ або незвичний трафік через порт 502.

- БЕЗПЕЧНИЙ ВІДДАЛЕНИЙ ДОСТУП: у попередніх розгортаннях FrostyGoop використовувалися вразливості в точках віддаленого доступу. Точки віддаленого доступу можна захистити за допомогою багатофакторної автентифікації (MFA), реєстрації/моніторингу віддалених з’єднань і реалізації віртуальних приватних мереж (VPN) для шифрування даних під час передачі, а також регулярних аудитів для перевірки прав доступу та привілеїв віддаленого доступу. на підставі необхідності використання.

- УПРАВЛІННЯ ВРАЗЛИВОСТЮ НА ОСНОВІ РИЗИКУ: активне керування вразливістю, адаптоване до ризиків, пов’язаних із компонентами ICS, шляхом регулярних оцінок може допомогти пом’якшити вразливі місця за наявності доказів активного використання.

Широка застосовність загрози, яку представляє зловмисне програмне забезпечення FrostyGoop, вимагає більш надійних реалізацій для захисту критичної інфраструктури та промислових середовищ у всьому світі.