Міжнародна операція правоохоронних органів під кодовою назвою «Операція Морфеус» призвела до ліквідації 593 серверів Cobalt Strike, які використовувалися шахраями.

Міжнародна правоохоронна операція під кодовою назвою Operation Morpheus, спрямована на боротьбу зі зловживанням старішою неліцензійною версією червоного інструменту Cobalt Strike.

Платформа Cobalt Strike була розроблена для моделювання супротивників і Red Team Operations, які наразі надаються компанією з програмного забезпечення для кібербезпеки Fortra. За останні роки він також став популярним серед загрозливих акторів, зокрема APT29, FIN7, RYUK, Trickbot і Conti.

Знайти піратські версії програмного забезпечення, які використовувалися зловмисниками в дикій природі, досить легко.

В операцію MORPHEUS під керівництвом Національного агентства Великобританії з боротьби зі злочинністю брали участь правоохоронні органи Австралії, Канади, Німеччини, Нідерландів, Польщі та Сполучених Штатів. Ця підривна акція, яка завершила складне розслідування, почалася у 2021 році.

Операція проходила з 24 по 28 червня і координувалася Європолом, який також співпрацював з приватними партнерами, включаючи BAE Systems Digital Intelligence, Trellix, Spamhaus, abuse.ch і The Shadowserver Foundation. Ці партнери використовували розширені можливості сканування, телеметрії та аналітики для виявлення зловмисної діяльності та використання кіберзлочинцями.

Експерти правоохоронних органів виявили 690 IP-адрес і різних доменних імен, пов’язаних із злочинною діяльністю. Операція призвела до видалення 593 із цих IP-адрес у 27 країнах.

«Fortra вжила значних заходів для запобігання зловживанню своїм програмним забезпеченням і співпрацювала з правоохоронними органами протягом цього розслідування, щоб захистити законне використання своїх інструментів. Однак у рідкісних випадках зловмисники викрадають старіші версії Cobalt Strike, створюючи зламані копії, щоб отримати бекдорний доступ до машин і розгорнути зловмисне програмне забезпечення. Такі неліцензійні версії інструменту були пов’язані з кількома розслідуваннями зловмисного програмного забезпечення та програм-вимагачів, зокрема щодо RYUK, Trickbot і Conti». йдеться в прес-релізі Європолу.

«Правоохоронні органи використовували платформу, відому як Platform Information Sharing Platform, щоб дозволити приватному сектору ділитися розвідувальними даними про загрози в реальному часі з правоохоронними органами. Протягом усього розслідування було надіслано понад 730 інформаційних даних про загрози, які містять майже 1,2 мільйона ознак компрометації». завершує прес-реліз. «EC3 Європолу організував понад 40 координаційних зустрічей між правоохоронними органами та приватними партнерами. Протягом тижня дій Європол створив віртуальний командний пункт для координації дій правоохоронних органів у всьому світі».

У квітні 2023 року підрозділ Microsoft Digital Crimes Unit (DCU) оголосив, що співпрацює з Fortra, компанією, яка розробляє та обслуговує інструмент, і Центром обміну та аналізу інформації про здоров’я (Health-ISAC), щоб приборкати зловживання Cobalt Strike кіберзлочинцями.

Microsoft DCU отримав ухвалу суду в США про видалення зламаних версій Cobalt Strike («посилаються на викрадені, неліцензійні чи іншим чином неавторизовані версії чи копії інструменту»), щоб вони більше не могли використовуватися кіберзлочинцями.

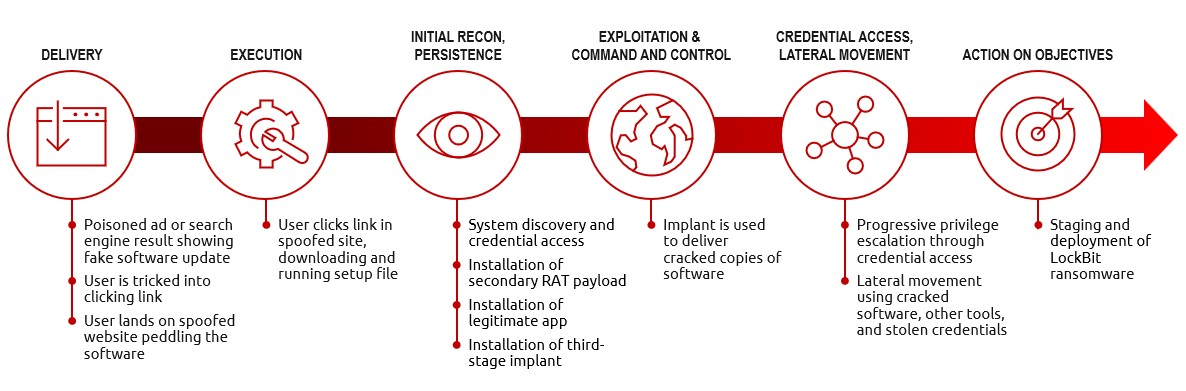

Зловмисники, включно з групами програм-вимагачів і національними державами, використовують Cobalt Strike після отримання початкового доступу до цільової мережі. Інструмент використовується для здійснення кількох зловмисних дій, включаючи підвищення привілеїв, бічні переміщення та розгортання додаткових шкідливих корисних навантажень.

«Больш конкретно, зламані версії Cobalt Strike дозволяють Відповідачам отримати контроль над машиною жертви та пересуватися через підключену мережу, щоб знаходити інших жертв і встановлювати шкідливе програмне забезпечення. Це включає встановлення програм-вимагачів, як-от Conti, LockBit, Quantum Locker, Royal, Cuba, BlackBasta, BlackCat і PlayCrypt, для блокування доступу до систем. По суті, Відповідачі можуть використовувати зламані версії Cobalt Strike, щоб жорстоко проникати на машини жертв і розгортати зловмисне програмне забезпечення». читає постанову суду. «Крім того, щойно Відповідачі розгортають зловмисне програмне забезпечення або програми-вимагачі на комп’ютерах, на яких працює операційна система Microsoft Window, Відповідачі можуть виконувати серію дій, пов’язаних із зловживанням захищеним авторським правом кодом декларування Microsoft».

Корпорація Майкрософт спостерігала понад 68 атак програм-вимагачів із використанням зламаних копій Cobalt Strike на організації охорони здоров’я у понад 19 країнах світу.

Атаки завдали величезних фінансових збитків атакованим лікарням у вигляді витрат на відновлення та ремонт, а також призупинили роботу служб критичного догляду за пацієнтами.

Microsoft також спостерігала за діяльністю національних держав, зокрема групами APT з Росії, Китаю, В’єтнаму та Ірану, які використовували зламані копії Cobalt Strike.

«Microsoft, Fortra та Health-ISAC залишаються невпинними в наших зусиллях щодо покращення безпеки екосистеми, і ми співпрацюємо з Кібервідділом ФБР, Національною спільною групою з кіберрозслідувань (NCIJTF) і Європейським центром боротьби з кіберзлочинністю (EC3) Європолу. справа. Хоча ця дія вплине на безпосередню діяльність злочинців, ми цілком припускаємо, що вони спробують відновити свої зусилля. Отже, наша дія не завершена». завершує доповідь.

У листопаді 2022 року дослідники Google Cloud оголосили про виявлення 34 різних зламаних версій Cobalt Strike із загалом 275 унікальних JAR-файлів у цих версіях.

Дослідники Google Cloud Threat Intelligence (GCTI) розробили набір правил YARA для виявлення зламаних варіантів у дикій природі з високим ступенем точності. Дослідники помітили, що кожна версія Cobalt Strike містить приблизно від 10 до 100 бінарних файлів шаблону атаки.

Операція Morpheus вивела з ладу 593 сервери Cobalt Strike, якими користувалися зловмисники