Хактивізм не є чимось новим, але все більш розмиті межі між традиційним хактивізмом і державними операціями роблять його все більш серйозною загрозою.

Хактивізм знову повернувся в основну свідомість після вторгнення Росії в Україну в лютому 2022 року. Менш ніж через два роки політично вмотивовані групи та особи знову почали діяти, цього разу нібито для того, щоб довести свою точку зору на тлі конфлікту Ізраїлю та ХАМАС. Викликає занепокоєння те, що хактивісти були помічені, що використовують дедалі витонченішу та агресивнішу тактику, щоб привернути увагу громадськості до своїх планів.

Можливо, ще більше бентежить ймовірність того, що багато груп насправді або підтримуються суб’єктами національної держави, або навіть складаються з них. Дійсно, межі між фінансованими державою кіберопераціями та традиційним хактивізмом стали нечіткими. У світі, який дедалі більше характеризується геополітичною нестабільністю та розмиванням старого порядку, заснованого на правилах, організаціям, особливо тим, які працюють у критичній інфраструктурі, слід розглянути питання про вбудовування загрози хактивізму в моделювання ризиків.

Що нового в хактивізмі?

За своєю суттю хактивізм — це акт запуску кібератак з політичних чи соціальних причин. На ознаку серйозності, з якою зараз ставляться до нього, минулого року Червоний Хрест видав вісім правил для «цивільних хакерів», які діють під час війни, водночас відзначаючи, що хактивісти дедалі частіше завдають шкоди невійськовим цілям, таким як лікарні, аптеки та інші. банки.

Очікувано, мало ознак того, що хактивісти дотримуються вказівок Червоного Хреста. Дійсно, враховуючи, що атрибуцію все ще важко знайти в Інтернеті, плюси участі в хактивістській діяльності все ще значною мірою переважують мінуси, особливо якщо атаки таємно підтримуються національними державами.

Старе і нове

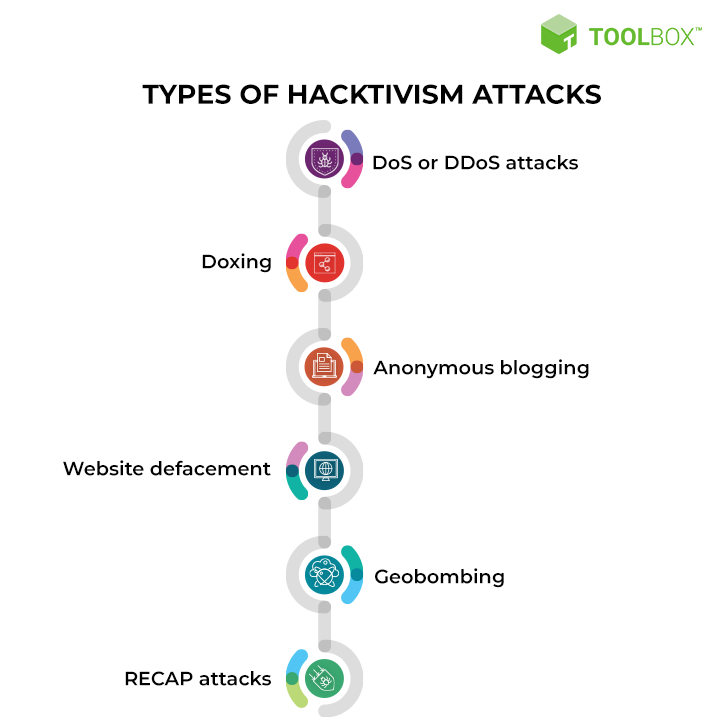

Нинішній конфлікт із Ізраїлем та ХАМАС привернув безпрецедентну кількість активістів на вулиці по всьому світу. І разом з тим це призвело до сплеску онлайн-активності. Багато в чому це схоже на тактику, яку ми бачили в попередніх хакерських кампаніях, зокрема:

- DDoS-атаки: за деякими джерелами активність DDoS-атаки, спричинена хакерами, минулого року досягла свого піку в жовтні на «рекордному рівні після конфлікту між Ізраїлем і ХАМАС». Це зробило Ізраїль країною, яка є найбільшою мішенню для хактивістів; з 1480 DDoS-атак, зареєстрованих у 2023 році, включно з деякими відомими організаціями.

- Знищення веб-сайтів: за даними дослідників Кембриджського університету, протягом тижня після рейдів 7 жовтня понад 100 хактивістів здійснили понад 500 атак на ізраїльські веб-сайти. Подібні низькорівневі пошкодження веб-сайтів тривають досі.

- Викрадені дані: деякі групи стверджували, що вкрали та опублікували дані з Ізраїлю та союзних організацій. Іншими словами, хактивісти можуть проникати в корпоративні системи, щоб викрасти конфіденційну інформацію, перш ніж оприлюднити її публічно, щоб збентежити або завдати шкоди цілі.

Однак є також ознаки того, що хактивізм стає більш цілеспрямованим і витонченим: - В одному звіті йдеться про те, що хакерська група AnonGhost використала вразливість API у додатку «Red Alert», який надає попередження про ракети в реальному часі для громадян Ізраїлю. Група «успішно перехопила запити, викрила вразливі сервери та API, а також використовувала сценарії Python для надсилання спаму деяким користувачам програми», – зазначається в ньому. Групі навіть вдалося розіслати мирним жителям фейкові повідомлення про ядерну бомбу.

- В інших звітах зазначено, що хактивісти опублікували знімки екрана, які вказують на те, що вони мали доступ до пристроїв SCADA ізраїльських систем водопостачання. Дослідники не змогли підтвердити ці заяви, але припустили, що хактивісти, можливо, проводили розвідувальні операції, націлені на сектор.

Коли національні держави беруть участь

За останніми атаками, можливо, стояли хактивісти з більш просунутими технічними ноу-хау та/або доступом до інструментів і знань про кіберзлочинність. Однак не можна виключати підтримки національної держави. Багато країн мають геополітичні та ідеологічні причини атакувати інші країни та їхніх союзників під камуфляжем хактивізму.

Насправді підозрювані пов’язані з Росією групи, схоже, мають довгу історію дій, у тому числі під псевдонімом Anonymous Sudan, які знищили багато цілей на Заході. Група взяла на себе відповідальність за атаку на The Jerusalem Post і кілька інших, націлених на промислові системи управління (ICS), включно із ізраїльськими глобальними навігаційними супутниковими системами, мережами автоматизації будівель і управління і Modbus ICS. Інша проросійська група, Killnet, заявила, що зламала веб-сайт уряду Ізраїлю та веб-сайт агентства безпеки Shin Bet.

Хоча ці атаки особливо резонансні, є натяки на більш підступні державні зусилля, які маскуються під хактивізм. Зусилля з дезінформації включають використання зображень, створених штучним інтелектом, які нібито демонструють ракетні удари, танки, що котяться через зруйновані квартали, або сім’ї, які прочісують руїни в пошуках тих, хто вижив.

Основна увага тут полягає в тому, щоб створити зображення, які викликають сильну емоційну реакцію, наприклад зображення дитини, яка плаче серед уламків бомби, яке стало вірусним наприкінці минулого року. Підроблені акаунти в соціальних мережах і Telegram посилюють дезінформацію. В одному випадку власник X Ілон Маск рекламував публікацію з підробленого облікового запису, яку перед видаленням переглянули 11 мільйонів разів.

Дослідники з питань безпеки спостерігали підозріло скоординовану діяльність після нападу ХАМАС, що, можливо, свідчить про участь держави. В одному дослідженні стверджувалося, що принаймні 30 хактивістських груп негайно спрямували активність на конфлікт протягом 48 годин.

Як організації можуть керувати хактивістськими ризиками

У багатьох відношеннях, незалежно від того, чи походить хактивістська загроза від справжніх груп, тих, хто пов’язаний з державними інтересами, чи самих таємних оперативників національної держави, загроза залишається незмінною. Такі групи все частіше націлюються на організації приватного сектору, які сміливо висловлюються з політичних проблем. У деяких випадках вони можуть робити це просто, якщо існує думка, що організація прихильна до того чи іншого боку. Або як димова завіса для більш тіньових цілей національної держави.

Незалежно від обґрунтування, організації можуть дотримуватися цих основних кроків високого рівня, щоб зменшити ризик хактивізму:

- Ставте правильні запитання: чи ми мішень? Які активи знаходяться під загрозою? Яка площа нашої атаки? Чи достатньо існуючих заходів для зменшення ризику хактивізму? Тут може допомогти ретельна оцінка кіберризиків зовнішньої інфраструктури.

- Усуньте будь-які прогалини, виявлені під час такої оцінки, включно з уразливими місцями чи неправильними конфігураціями – в ідеалі це має робитися безперервно й автоматизовано.

- Переконайтеся, що активи захищені від загроз на рівні електронної пошти, кінцевої точки, мережі та гібридної хмари та постійно відстежуйте наявність загроз за допомогою інструментів XDR/MDR.

- Покращуйте керування ідентифікацією та доступом за допомогою архітектури нульової довіри та багатофакторної автентифікації (MFA), а також слідкуйте за підозрілими моделями доступу до даних.

- Використовуйте інформацію про загрози для збору, аналізу та реагування на інформацію про поточні та нові загрози.

- Застосовуйте надійне шифрування як під час передачі, так і під час передачі, щоб захистити конфіденційні дані від читання чи зміни неавторизованими сторонами.

- Проводити безперервні програми навчання та підвищення обізнаності працівників.

- Партнерство з довіреною третьою стороною для пом’якшення DDoS.

- Створіть і протестуйте комплексний план реагування на інциденти.

Хактивізм не є чимось новим. Але все більш розмиті межі між ідеологічно/політично вмотивованими групами та інтересами уряду роблять це все більш серйозною загрозою. Можливо, настав час переглянути плани управління ризиками.