Понад 20 000 доступних до Інтернету пристроїв Ubiquiti відкриті для зловмисників, розкриваючи конфіденційні дані про власників, попереджає Check Point Research.

Серед постраждалих пристроїв популярні компактні ширококутні камери Ubiquiti G4 Instant Camera з підключенням до Wi-Fi і пристрої Cloud Key+.

Уразливість полягає в двох настроюваних привілейованих процесах, які були виявлені в мережевому інтерфейсі пристроїв. Відкриті порти 10001 і 7004 використовували протокол UDP (User Datagram Protocol, один із основних протоколів зв’язку). Деякі скомпрометовані пристрої вже відображають попередження, наприклад «HACKED-ROUTER-HELP-SOS-DEFAULT-PASSWORD».

«Понад 20 000 пристроїв Ubiquiti виявлено як викриті в Інтернеті, розкриваючи інформаційні дані, включаючи назви їхніх платформ, версію програмного забезпечення, налаштовані IP-адреси тощо», — йдеться у звіті. «Викриті дані можуть бути використані для атак технічної та соціальної інженерії».

Ця вразливість не нова. У 2019 році атаки типу «відмова в обслуговуванні» (DoS) проводилися на пристроях Ubiquiti з використанням служби на 10001/UDP, а оцінка Rapid7 виявила майже 500 000 вразливих пристроїв одночасно. Відтоді патчі були випущені.

Проте через п’ять років тисячі пристроїв залишаються вразливими, що є прикладом того, наскільки важко повністю пом’якшити вразливість, особливо серед пристроїв Інтернету речей (IoT).

За даними Check Point Research (CPR), уразливості відкритих портів можуть повністю скомпрометувати пристрій. CPR зміг надіслати підроблені пакети виявлення у своїй внутрішній тестовій мережі, і як камера G4, так і CK+ відповіли, підтверджуючи їхні занепокоєння.

Випадкова вибірка підтвердила, що понад 20 000 пристроїв в Інтернеті, які, ймовірно, не виправлені, також відповідають на підроблені пакети.

«Розшифровані імена хостів показали детальну інформацію про пристрої, включаючи імена власників і місцезнаходження, які могли бути використані для атак соціальної інженерії», — заявили дослідники. Серед інших виявлених типів пристроїв були NanoStation Loco M2 і AirGrid M5 HP. Інформація про власника включала повні імена, назви компаній та адреси.

Раніше Ubiquiti виправила вразливість і заявила, що пристрої з останньою прошивкою відповідають лише на внутрішні IP-адреси. Однак Check Point зазначає, що прості помилки можуть зберігатися роками і залишатися значними векторами атак.

«Оновлення пристроїв IoT поширюються повільно, часто потрібні роки, щоб досягти всіх розгорнутих пристроїв. Деякі користувачі можуть ніколи не оновлювати свої системи, залишаючи їх постійно вразливими. Отже, розробка пристроїв IoT відповідно до принципів безпеки за проектом і включення вбудованих механізмів захисту від експлойтів і зловмисного програмного забезпечення з самого початку є обов’язковою», – йдеться у звіті.

Користувачі повинні переконатися, що їхні камери чи інші пристрої оновлено до останньої версії мікропрограми. Виправлення та оновлення використаних пристроїв має стати звичайною частиною кібергігієни. Користувачі завжди повинні вирішувати не підключати пристрої IoT безпосередньо до Інтернету, якщо це непотрібно. Якщо цього неможливо уникнути, переконайтеся, що ви не розкриваєте інформацію про себе.

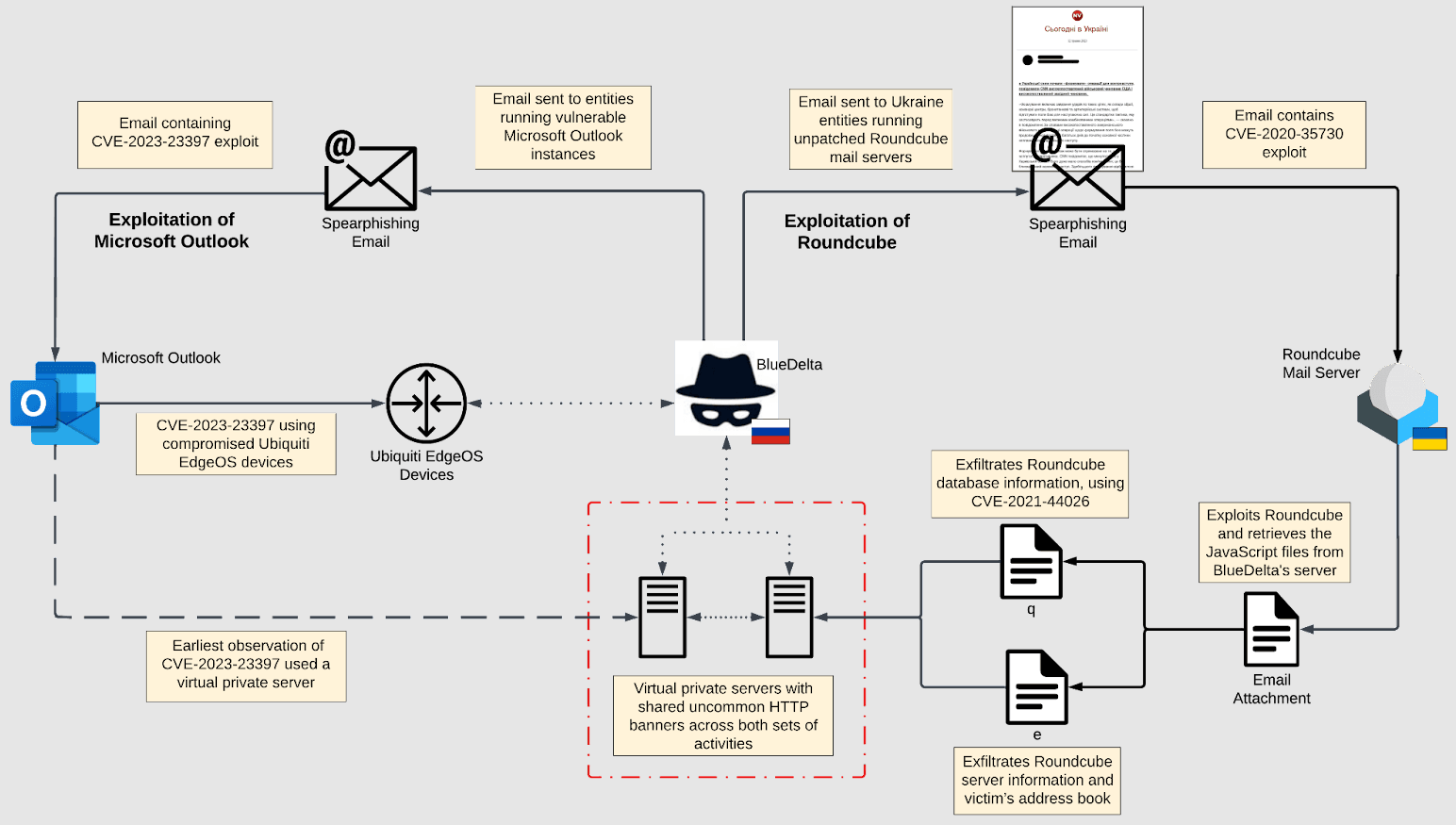

У лютому уряд США заявив, що нейтралізував мережу з сотень роутерів Ubiquiti Edge OS під контролем російських хакерів APT28. Група, також відома як Forest Blizzard/Sofacy/Fancy Bear, пов’язана з Головним розвідувальним управлінням Генерального штабу Російської Федерації (ГРУ) і була спіймана на використанні захоплених роутерів як «глобальної шпигунської платформи».

Тисячі камер і маршрутизаторів Ubiquiti вразливі, незважаючи на доступні виправлення