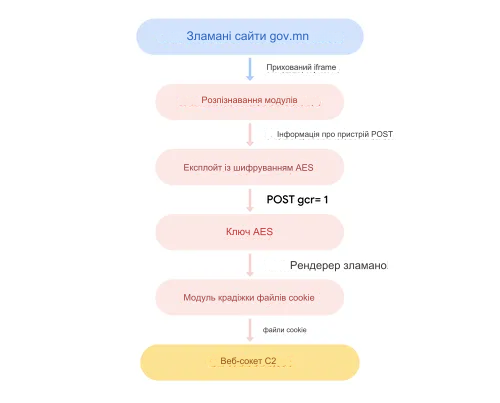

Хакери використовували вразливості в iOS і Google Chrome, щоб атакувати урядові сайти, зокрема в Монголії. Група Google з аналізу загроз (TAG) спостерігала за цими атаками, пов’язаними з російською урядовою компанією APT29. Хакери неодноразово використовували ті самі експлойти, спочатку розроблені комерційними постачальниками систем стеження, щоб зламати захист безпеки. У цій статті йдеться про деталі цих кіберкампаній, використовуваних уразливостей і наслідків для глобальної кібербезпеки. Атаки Watering Hole Кібератаки були здійснені за допомогою методу, відомого як «атаки watering hole», коли законні веб-сайти скомпрометовані для доставки зловмисного корисного навантаження нічого не підозрюючим відвідувачам. У цьому У цьому випадку мішенню були монгольські урядові веб-сайти cabinet.gov[.]mn і mfa.gov[.]mn. Зловмисники вбудували приховані iframe, які перенаправляли відвідувачів на веб-сайти, контрольовані зловмисниками, надаючи експлойти користувачам iOS і Android. Протягом цього періоду зловмисники використовували експлойт iOS WebKit, CVE-2023-41993, для націлювання на пристрої з версіями iOS, старшими за 16.6.1. Експлойт було доставлено через скомпрометовані державні веб-сайти, впливаючи на користувачів, які не оновлювали свої пристрої. Корисне навантаження включало викрадач файлів cookie фреймворк, який раніше спостерігався в кампанії 2021 року компанією APT29, яка викрадала файли cookie для автентифікації з відомих веб-сайтів, таких як LinkedIn і Gmail. Ланцюжок атак використовувався в кампаніях з листопада 2023 року по лютий 2024 року, націлених на iOS

У липні 2024 року зловмисники зосередилися на користувачах Android, використовуючи вразливості в Google Chrome. Ланцюжок експлойтів Chrome був націлений на CVE-2024-5274 і CVE-2024-4671, дозволяючи зловмисникам розгортати корисне навантаження для крадіжки інформації. Ця кампанія потребувала додаткового вразливість пісочниці, щоб обійти захист від ізоляції сайтів Chrome, демонструючи технічну складність зловмисників. Експлойти, використані під час атаки watering hole у листопаді 2023 року (зображення зліва) та Intellexa у вересні 2023 року (зображення справа), мають однаковий код запуску. Використаний ланцюжок атак під час кампанії в липні 2024 року, націленої на Google Chrome.Повторне використання експлойтів і атрибуція. Повторне використання одних і тих самих експлойтів свідчить про тривожну тенденцію в кібервійні. Уразливості, використані в цих кампаніях, спочатку були виявлені та використані як нульові дні комерційними постачальниками систем спостереження, такими як Intellexa та NSO Group. Зловмисники адаптували ці експлойти для своїх цілей, викликаючи питання про те, як ці складні інструменти опинилися в руках учасників APT. Google TAG з помірною впевненістю оцінив, що ці кампанії пов’язані з APT29, групою, відомою своїми передовими кібер-можливостями та зв’язками з російським урядом. Подібність між експлойтами, які використовує APT29, і тими, які розроблені комерційними постачальниками, свідчить про потенційний витік або продаж цих інструментів. Наполегливість і складність цих атак підкреслюють постійну загрозу, яку створюють спонсоровані державою кібер-актори. Атаки «Watering hole» залишаються потужними для створення складних експлойтів, особливо проти користувачів, які не застосували найновіші виправлення безпеки. Кампанії також висвітлюють ризики, пов’язані з поширенням комерційних інструментів стеження, які зловмисники можуть перепрофілювати.

Рекомендації для користувачів і організацій

Щоб зменшити ризик таких атак, користувачів і організації закликають:

1) Оновлюйте програмне забезпечення: регулярно оновлюйте операційні системи та програми до останніх версій для захисту від відомих вразливостей.

2) Увімкніть функції безпеки: використовуйте вбудовані функції безпеки, як-от режим блокування від Apple і ізоляцію сайту від Google, щоб посилити захист від експлойтів.

3) Відстежуйте мережевий трафік: запроваджуйте рішення для моніторингу мережі, щоб швидко виявляти підозрілі дії та реагувати на них.

4) Навчайте співробітників: проводите регулярні тренінги, щоб підвищити обізнаність про фішинг та інші поширені вектори атак.

Багаторазове використання одних і тих самих експлойтів у цих кампаніях підкреслює необхідність пильності та профілактичних заходів безпеки. Хоча точні способи, за допомогою яких APT29 отримав ці експлойти, залишаються незрозумілими, інциденти є яскравим нагадуванням про розвиток кіберзагроз. Google TAG продовжує працювати над виявляти, аналізувати та запобігати таким експлойтам, ділитися своїми висновками для підвищення безпеки всієї екосистеми. Оскільки кіберзагрози стають все більш складними, співпраця та обмін інформацією між фахівцями та організаціями з кібербезпеки є важливішими, ніж будь-коли.