Сполучені Штати та їхні союзники заявляють, що за глобальними атаками на критичну інфраструктуру стоять пов’язані з Росією суб’єкти загрози, які діють під керівництвом ГРУ.

ФБР, CISA та АНБ пов’язали загрозливих діячів із підрозділу 29155 російського ГРУ з глобальними кіберопераціями принаймні з 2020 року. Ці операції включають шпигунство, диверсії та нанесення шкоди репутації. Сполучені Штати та їх союзники заявляють, що ГРУ стоїть за глобальними атаками на критичну інфраструктуру.

Починаючи з 13 січня 2022 року група використовувала склоочисник WhisperGate для атак на українські організації. Урядовий експерт зазначив, що в/ч 29155 працює незалежно від інших угруповань ГРУ, таких як в/ч 26165 і в/ч 74455.

Підрозділ 29155 ГРУ Росії також відповідає за спроби державних переворотів, операції впливу та спроби вбивств по всій Європі. З 2020 року підрозділ розширився до наступальних кібероперацій, спрямованих на шпигунство, нанесення шкоди репутації та знищення даних. ФБР вважає, що кіберактори підрозділу є молодшими офіцерами ГРУ, які набувають досвіду під керівництвом вищого рівня. Вони також покладаються на учасників, які не належать до ГРУ, включаючи кіберзлочинців, щоб виконувати свої операції.

ФБР, АНБ і CISA вважають, що підрозділ 29155 ГРУ Росії несе відповідальність за різні дії, такі як спроби переворотів, саботаж, операції впливу та спроби вбивств по всій Європі. З 2020 року підрозділ розширився до наступальних кібероперацій, спрямованих на шпигунство, нанесення шкоди репутації та знищення даних. ФБР вважає, що кіберактори підрозділу є молодшими офіцерами ГРУ, які набувають досвіду під керівництвом вищого рівня. Вони також покладаються на гравців, які не належать до ГРУ, включаючи кіберзлочинців, щоб виконувати свої операції.

«ФБР оцінює кіберакторів підрозділу 29155 як молодших офіцерів ГРУ на дійсній службі під керівництвом досвідченого керівництва підрозділу 29155. Схоже, що ці особи набувають кібердосвіду та вдосконалюють свої технічні навички, проводячи кібероперації та вторгнення». читає спільна консультація. «Крім того, ФБР оцінює, що кіберактори підрозділу 29155 покладаються на гравців, які не належать до ГРУ, включаючи відомих кіберзлочинців і тих, хто сприяє проведенню своїх операцій».

Підрозділ 29155 ГРУ проводить кібероперації проти країн НАТО, країн Європи, Латинської Америки та Центральної Азії. Суб’єкти загрози були націлені на критичні сектори інфраструктури, такі як уряд, фінанси, транспорт, енергетика та охорона здоров’я. Їх діяльність включає пошкодження веб-сайтів, сканування інфраструктури, викрадання даних і витік викрадених даних. З 2022 року підрозділ зосереджувався на зриві допомоги Україні.

«На сьогоднішній день ФБР зафіксувало понад 14 000 випадків сканування доменів у принаймні 26 членах НАТО та кількох інших країнах Європейського Союзу (ЄС). Кіберактори підрозділу 29155 псували веб-сайти жертв і використовували загальнодоступні домени веб-сайтів, щоб публікувати викрадену інформацію про жертви». продовжує звіт. «Відомо, що кіберактори Підрозділу 29155 атакують критично важливу інфраструктуру та ключові сектори ресурсів, включаючи державні служби, фінансові послуги, транспортні системи, енергетику та охорону здоров’я країн-членів НАТО, країн Центральної Америки, і країни Азії».

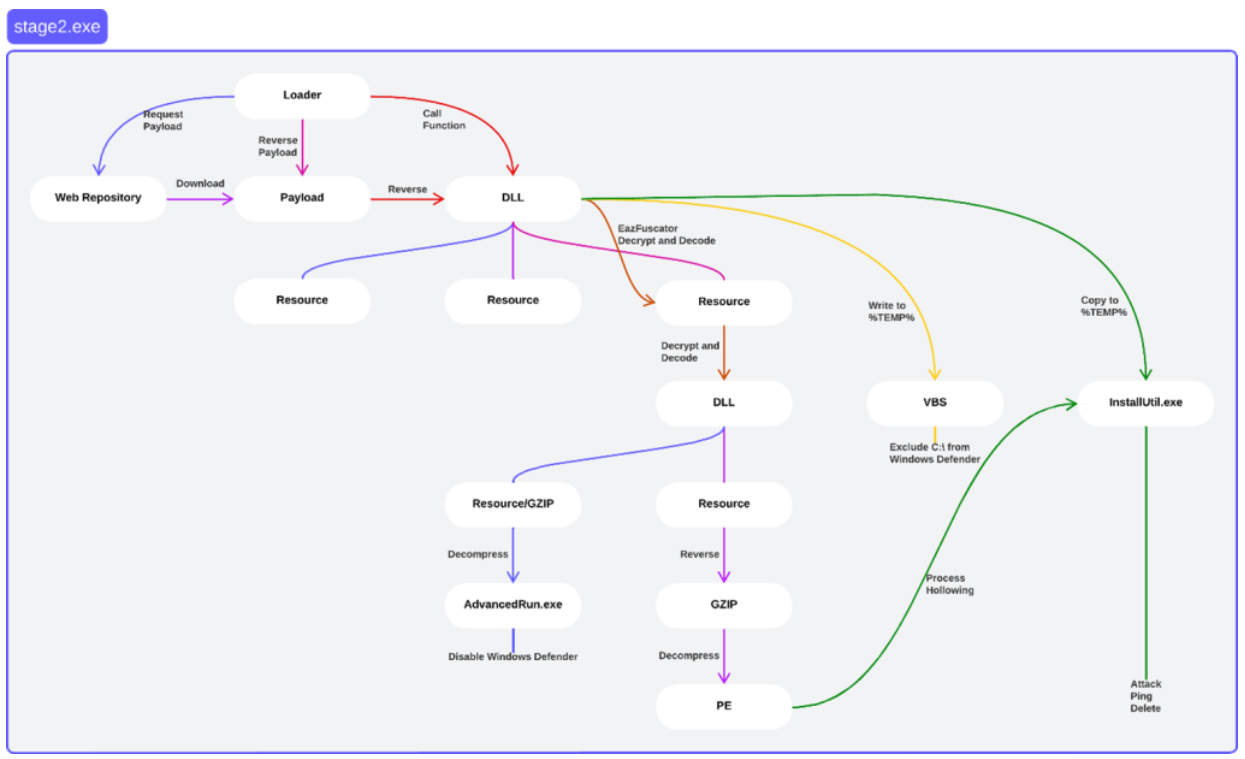

Підрозділ 29155 ГРУ націлився на урядову та критичну інфраструктуру, використовуючи діапазони IP-адрес за допомогою загальнодоступних інструментів для сканування та використання вразливостей. Група покладається лише на такі звичайні методи та інструменти, як Raspberry Robin і SaintBot, які часто збігаються з іншими кіберакторами, що ускладнює приписування її діяльності. Національний актор спробував використати недоліки в системах, що виходять в Інтернет, включно з IP-камерами Dahua, щоб отримати початковий доступ. Використовуючи Shodan, вони ідентифікують пристрої IoT і використовують облікові дані за замовчуванням для виконання віддалених команд і вилучення даних, включаючи зображення та облікові дані відкритого тексту.

З 2020 року актори Unit 29155 використовували віртуальні приватні сервери (VPS) для розміщення інструментів, проведення розвідки, використання систем жертв і викрадання даних. Після успішного використання системи зловмисники розгорнули корисне навантаження Meterpreter і встановили зв’язок через зворотні TCP-з’єднання зі своєю інфраструктурою. Ці зворотні сеанси TCP ініціюються через певні порти, полегшуючи подальший контроль і вилучення даних із скомпрометованих систем.

Спільна консультація також включає тактику, техніку та процедури, пов’язані з підрозділом 29155, а також заходи пом’якшення.

Підрозділ 29155 ГРУ, пов’язаний з Росією, націлився на критичну інфраструктуру по всьому світу