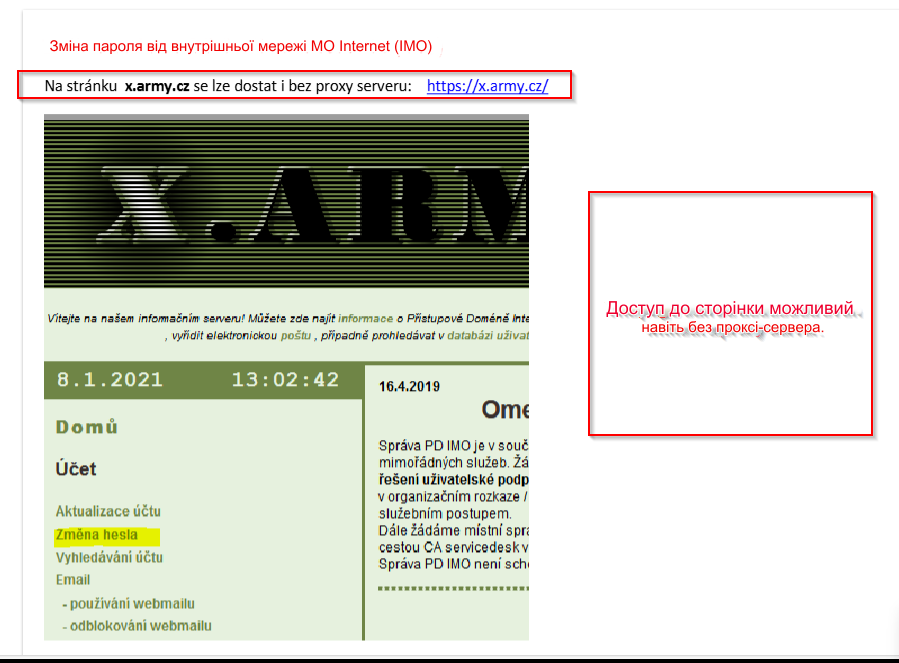

Нещодавня кампанія, націлена на Чеську Республіку, включає шкідливий ZIP-файл, який містить приманний файл LNK і пакетний сценарій. LNK запускає пакетний сценарій, який породжує приманний PDF-документ і перейменовує замаскований PDF-файл на портативний виконуваний файл, який копіюється до папки автозавантаження для збереження. Документи-приманки, ймовірно, використовуються, щоб спонукати ціль відкрити шкідливий файл, і вся екосистема зловмисного програмного забезпечення, включаючи HavocC2 і Freeze, бере участь у цій кампанії. Проаналізовано два документи-приманки: «Зміна пароля з внутрішньої мережі Міністерства оборони. (IMO)» та «Важливість і перспективи для Чеської Республіки в НАТО». Перший документ вказує користувачам змінити свої паролі, перейшовши за певною URL-адресою та дотримуючись вказівок щодо складності пароля. остання сторінка документу-приманки. Другий документ обговорює важливість відносин між Чеською Республікою та НАТО, включаючи геополітичні переваги та поточні проблеми безпеки. Перший документ-приманка не має відношення до початкової назви ZIP-файлу, тоді як другий документ є тематично релевантним, що свідчить про те, що зловмисник може використовувати атаку водопою, націлюючись на користувачів, зацікавлених у відносинах між Чеською Республікою та НАТО. ZIP-файл містить шкідливий Файл LNK, який породжує зловмисний пакетний сценарій, який змінює атрибути документів-приманок і перейменовує замаскований PDF-файл на «AdobeReader.exe», копіюючи його в папку запуску для виконання. Сценарій також приховує та захищає файл LNK і корисне навантаження від несанкціонованого доступу зміна або видалення. Потім виконується завантажувач на основі Infection ChainRust, відомий як Freeze, який використовує виправлення ETW, щоб обійти EDR, відключає DLL, повторно виправляє ETW, а також декодує та розшифровує шелл-код, який є шкідливим Havoc DLL, який містить підпрограми для завантаження модулів, отримання функцій і полегшення корисне навантаження. Витягнута конфігурація вказує шлях виконання для 32-розрядної та 64-розрядної архітектур, метод HTTP для зв’язку та адресу сервера команд і керування. Функція DemonConfig аналізує цю конфігурацію з розділу .data для подальшого використання та генерує унікальні метадані для корисного навантаження, включаючи ідентифікаційну інформацію та деталі системи. Зловмисний Havoc Demon встановлює з’єднання із сервером командування та керування, розшифровує отримані дані за допомогою шифрування AES, обробляє завдання за допомогою CommandDispatcher і використовує методи обфускації сну, щоб уникнути виявлення. Seqrite виявив цілеспрямовану атаку на чеських військових, яка, ймовірно, походить з Росії, де зловмисники використовували спеціальний завантажувач на основі Rust (AdobeReader.exe) з унікальним шляхом до PDB для розгортання коду оболонки Havoc Demon (demon.x64.dll). Подальший аналіз виявив інший завантажувач (gnobya.exe) з травня 2024 року, який завантажив Sliver Stager. Обидва завантажувачі використовували інструменти з відкритим кодом і були націлені на Чеську Республіку, тоді як сервери C2 були розташовані в Нідерландах і Болгарії. Завантажте безкоштовний шаблон плану реагування на інциденти для вашої команди безпеки – безкоштовно завантажтеKaaviyaKaaviya — редактор із питань безпеки та колега-репортер із News Cyber Security. Вона висвітлює різні інциденти кібербезпеки, що відбуваються в кіберпросторі.