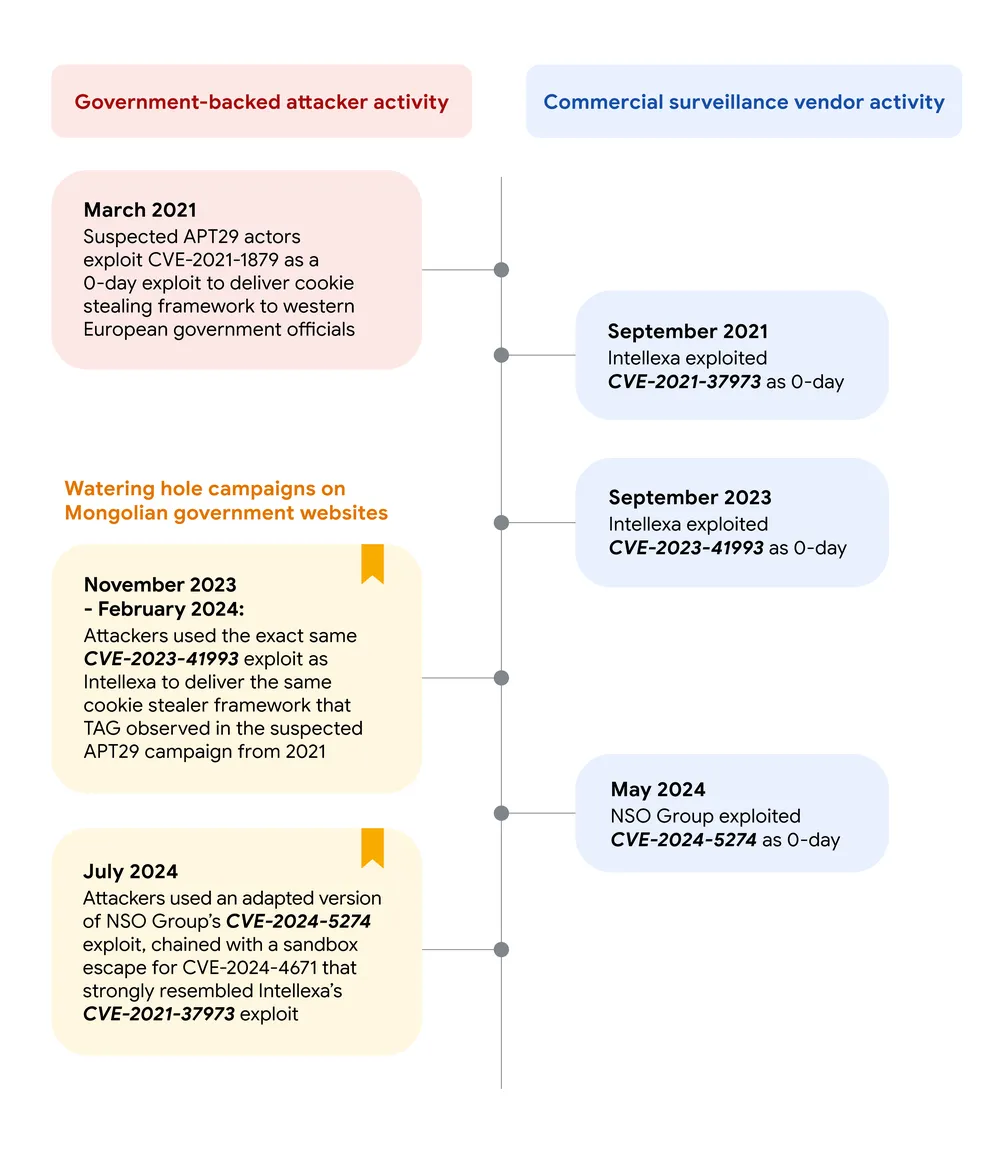

Пов’язана з Росією група APT29 була помічена у повторному використанні експлойтів iOS і Chrome, раніше розроблених компаніями зі спостереження NSO Group і Intellexa.

Дослідники Google TAG (Threat Analysis Group) спостерігали за пов’язаною з Росією групою APT29 (також відомою як група SVR, BlueBravo, Cosy Bear, Nobelium, Midnight Blizzard і The Dukes). використання експлойтів, які раніше використовувалися постачальниками програмного забезпечення для спостереження NSO Group і Intellexa. Ця обставина свідчить про те, що суб’єкти національної держави могли придбати інструменти спостереження у фірм зі спостереження.

Експерти TAG виявили численні кампанії експлойтів у період з листопада 2023 року по липень 2024 року, які використовувалися для атак на веб-сайти уряду Монголії. Ці кампанії були націлені як на користувачів iOS, так і на Android, використовуючи версії iOS, старші за 16.6.1, і версії Android Chrome від m121 до m123. Незважаючи на усунення вразливостей, Google повідомила команди Apple, Android і Chrome, а також монгольський CERT, щоб усунути скомпрометовані сайти. Висновки підкреслюють постійний ризик, пов’язаний з атаками на водопою та співпрацею між суб’єктами національної держави та комерційними постачальниками систем стеження.

APT29 скомпрометував веб-сайти кабінету міністрів Монголії (cabinet.gov.mn) і міністерства закордонних справ (mfa.gov.mn), вони вбудували приховані фрейми iframe, пов’язані з сайтами, контрольованими зловмисниками. У листопаді 2023 року ці iframe призвели до сайту track-adv.com, який забезпечив експлойт CVE-2023-41993, націлений на iPhone під керуванням iOS 16.6.1 або старішої версії, розгорнувши корисне навантаження для крадіжки файлів cookie, раніше пов’язане з APT29. Дослідники помітили, що до лютого 2024 року mfa.gov.mn був знову зламаний, цього разу посилаючись на ceo-adviser.com і забезпечуючи той самий експлойт і корисне навантаження, але оновлений для націлювання на певні веб-сайти, такі як webmail.mfa.gov.mn. У липні 2024 року сайт mfa.gov.mn був скомпрометований втретє, перенаправляючи користувачів Android Chrome на track-adv.com для використання CVE-2024-5274 і CVE-2024-4671, розгортаючи корисне навантаження Chrome для крадіжки інформації.

Google також спостерігав за кампаніями Apple Safari, які проводилися в період з листопада 2023 року по лютий 2024 року. Зловмисники здійснили атаку на водопою, щоб забезпечити експлойт iOS через CVE-2023-41993. Під час доступу з iPhone або iPad скомпрометовані сайти використовували iframe для розгортання розвідувального корисного навантаження, яке перевіряло пристрій перед завантаженням експлойту WebKit для викрадення файлів cookie браузера. Цей експлойт вплинув лише на пристрої під керуванням iOS 16.6.1 або старіших версій, тоді як пристрої з iOS 16.7 або з увімкненим режимом блокування були захищені.

«Під час відвідування за допомогою пристроїв iPhone або iPad сайти водопою використовували iframe для обслуговування розвідувального корисного навантаження, яке виконувало перевірки перед остаточним завантаженням і розгортанням іншого корисного навантаження за допомогою експлойту WebKit для вилучення файлів cookie браузера з пристрою». читає звіт TAG. «Експлойт WebKit не вплинув на користувачів, які на той час використовували поточну версію iOS (iOS 16.7), працюючи лише на версіях iOS 16.6.1 або старіших. Користувачі з увімкненим режимом блокування не постраждали навіть під час запуску вразливої версії iOS».

Експлойт, застосований у цій кампанії, мав той самий тригер, що й той, який раніше використовував Intellexa, що свідчить про міцний зв’язок між авторами або постачальниками обох експлойтів. Однак незрозуміло, як зловмисники отримали цей експлойт.

«Експлойт iOS завантажив ту саму структуру викрадання файлів cookie, яку TAG спостерігав у березні 2021 року, коли підтримуваний російським урядом зловмисник використовував CVE-2021-1879 для отримання файлів cookie автентифікації з відомих веб-сайтів, таких як LinkedIn, Gmail і Facebook». продовжує звіт. «У цій кампанії зловмисники використовували систему обміну повідомленнями LinkedIn, щоб націлитися на урядовців із західноєвропейських країн, надсилаючи їм шкідливі посилання».

Google TAG також поділився деталями нової атаки водопою, яка сталася наприкінці липня 2024 року. Зловмисники зламали веб-сайт mfa.gov.mn, націлившись на користувачів Android через ланцюжок експлойтів Google Chrome. Ця атака була схожа на попередній експлойт iOS, обидва спрямовані на викрадення облікових файлів cookie за допомогою вразливості n-day. Однак атака на Chrome передбачала більшу технічну складність, зокрема вихід із пісочниці, щоб обійти ізоляцію сайту Chrome. APT29 використовував обфусцований JavaScript для введення шкідливого iframe та застосував обмін ключами ECDH для шифрування. Атака також використовувала indexedDB для зберігання інформації про статус на стороні клієнта з унікальними ідентифікаторами, що використовуються послідовно на всіх етапах.

APT29 зв’язав дві вразливості в експлойті, використаному в цій атаці. Перший, CVE-2024-5274, був використаний для компрометації рендерера браузера Chrome. Цю вразливість було виявлено та повідомлено про нульовий день у травні 2024 року групою аналізу загроз Google (TAG) і Chrome Security після використання компанією NSO Group, комерційним постачальником засобів спостереження (CSV). Хоча зловмисники адаптували експлойт NSO Group, їхня версія була націлена лише на версії Chrome від 121 до 123, тоді як експлойт NSO підтримував ширший діапазон версій, від 107 до 124. Експерти відзначили, що, незважаючи на спільний тригер, два експлойти концептуально є різні.

APT29

«Очевидним є те, що учасники APT використовують n-денні експлойти, які спочатку використовувалися як 0-дні в CSV. Слід зазначити, що, окрім загального використання експлойтів, останні кампанії водопою відрізнялися підходами до доставки та цілями другого етапу». Google TAG підсумовує.

Пов’язаний з Росією APT29 повторно використовував експлойти iOS і Chrome, раніше розроблені NSO Group і Intellexa