Дослідники виявили, що хакерська група, пов’язана з російською розвідувальною службою, здійснила нову шпигунську кампанію проти українських державних і військових служб, а також промислових підприємств.

Згідно зі звітом, опублікованим 24 жовтня Amazon Web Services (AWS), метою останніх атак, які приписують хакерам APT29, було, ймовірно, викрадення облікових даних у жертв.

APT29, також відомий як Cosy Bear, BlueBravo та Midnight Blizzard, нібито знаходиться в Службі зовнішньої розвідки (СВР) Росії. Групу було причетно до кількох найзначніших кібератак останнього десятиліття, включаючи злам SolarWinds у 2020 році та атаку на Національний комітет Демократичної партії у 2016 році.

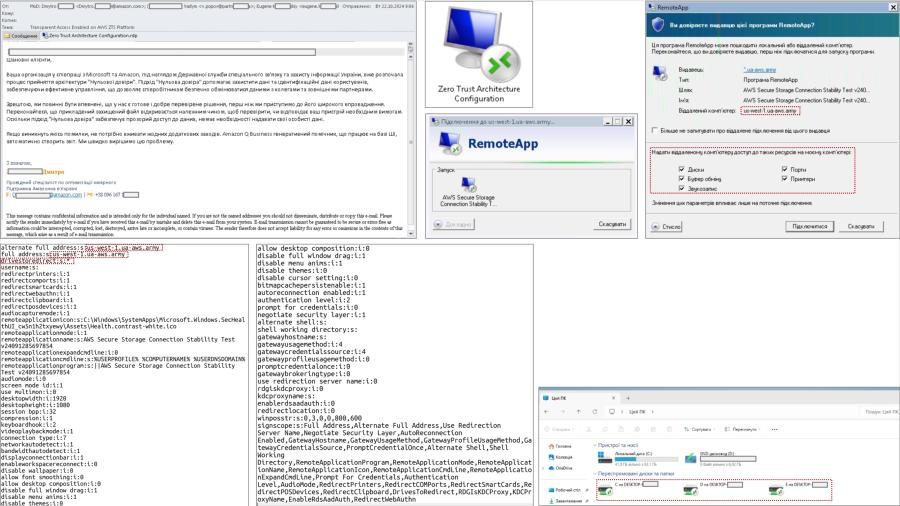

В останній кампанії, яку вперше виявила українська група реагування на комп’ютерні надзвичайні ситуації (CERT-UA), зловмисник використовував шкідливі електронні листи, замасковані так, ніби вони були надіслані з Amazon або Microsoft, щоб зламати цільові пристрої.

Дослідники кажуть, що атаки можуть дозволити хакерам отримати доступ до дисків жертв, мережевих ресурсів, принтерів, аудіопристроїв, буфера обміну та інших локальних ресурсів. Група також могла використовувати цей доступ для запуску сторонніх програм або скриптів на комп’ютерах жертв, повідомляє CERT-UA.

Україна офіційно не приписувала цю кампанію APT29, але заявила, що атаки мають «широкий географічний масштаб». У CERT-UA зазначили, що зловмисник, ймовірно, готував інфраструктуру для цієї кампанії щонайменше з серпня.

AWS заявила, що приписує атаки російським хакерам на нещодавніх висновках CERT-UA. За словами компанії, деякі доменні імена, які використовували хакери, були розроблені, щоб змусити цільові особи повірити, що вони є законними доменами AWS.

«Але ні Amazon, ні група, яка шукала облікові дані клієнтів AWS, не були метою», — пояснили дослідники, додавши, що APT29 намагався отримати облікові дані Windows від жертв через Microsoft Remote Desktop.

Згідно з AWS, APT29 застосував тактику, відмінну від звичайної: хакери надсилали фішингові електронні листи набагато більшій кількості цілей, ніж їхній «типовий, вузькоспрямований підхід».

«Дізнавшись про цю діяльність, ми негайно розпочали процес конфіскації доменів, якими зловживав APT29, який видавав себе за AWS, щоб перервати операцію», — повідомили в AWS.

Як і у випадку з багатьма російськими шпигунськими кампаніями, націленими на Україну, повний вплив все ще важко оцінити. Незрозуміло, чи отримали хакери будь-які цінні дані та як вони могли б їх використати, якщо б вони це зробили.

25 жовтня Україна попередила про ще одну кібератаку на її підприємства, яку «із середнім рівнем достовірності» приписують російській державній хакерській групі APT28, також відомої як Fancy Bear.

У цій кампанії хакери намагалися скомпрометувати місцеві державні установи за допомогою служби Google reCAPTCHA, яка допомагає веб-сайтам розрізняти користувачів-людей і автоматичних ботів.

Метою атак було викрадення облікових даних для автентифікації та інших конфіденційних даних із браузерів Chrome, Edge та Opera та встановлення програмного забезпечення Metasploit на пристрої жертв, повідомляє CERT-UA.

Metasploit — це платформа тестування на проникнення з відкритим кодом, яка використовується фахівцями з безпеки та етичними хакерами для виявлення, тестування та перевірки вразливостей. Однак хакери можуть зловживати нею, щоб використати відомі недоліки в системах жертв, отримати облікові дані, підвищити привілеї та зберегти доступ до мережі.

У новій шпигунській кампанії пов’язані з Кремлем хакери атакують українські державні та військові служби