Російські хакери Cozy Bear, що фінансуються державою, проводять нову фішингову кампанію, яка націлена на понад 100 організацій по всьому світу. Ця витончена атака використовує підписані RDP-файли, замасковані під легітимні документи, щоб отримати віддалений доступ і викрасти конфіденційні дані. Дізнайтеся, як захистити себе та свою організацію від цієї загрози.

Корпорація Майкрософт виявила, що російська державна група Cozy Bear (або APT29, UNC2452 та Midnight Blizzard ) запустила нову фішингову кампанію, націлену на понад 100 організацій по всьому світу, зокрема в Україні, США та Європі.

Кампанія, що триває з 22 жовтня 2024 року, включає в себе вузькоспрямовані електронні листи, покликані обманом змусити користувачів відкрити шкідливі файли, що в кінцевому підсумку надасть зловмисникам доступ до конфіденційної інформації.

Зловмисники в основному зосереджуються на організаціях у критично важливих секторах, таких як уряд, оборона, наукові кола та неурядові організації. Це збігається з попереднім шаблоном Cozy Bear, який полягав у виборі організацій, що володіють цінними розвідувальними даними.

Що нового цього разу?

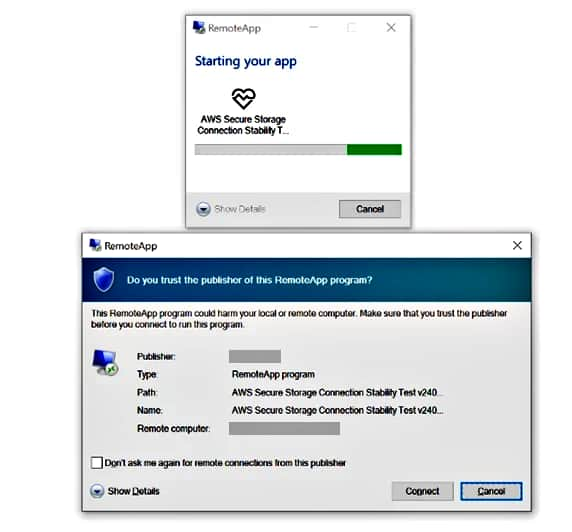

Cozy Bear використовує небачений раніше підхід, що передбачає використання підписаних файлів конфігурації протоколу віддаленого робочого столу (RDP). Ці на перший погляд нешкідливі файли надсилаються як вкладення у фішингових електронних листах, часто замасковані під приманки, пов’язані з Microsoft, Amazon Web Services (AWS) та концепцією нульової довіри. Електронні листи складаються з витонченістю, навіть видаючи себе за співробітників Microsoft, щоб підвищити довіру до них.

Як це працює?

Згідно з повідомленням у блозі Microsoft, наданим Hackread.com перед публікацією, коли користувач відкриває шкідливий RDP-файл, встановлюється з’єднання з сервером, контрольованим Cozy Bear.

Це з’єднання надає зловмисникам доступ до широкого спектру ресурсів на пристрої жертви, включаючи файли, підключені периферійні пристрої, дані буфера обміну і навіть функції автентифікації. Цей доступ може бути використаний для встановлення шкідливого програмного забезпечення, викрадення конфіденційних даних і збереження постійного доступу навіть після закриття RDP-сесії.

Що під загрозою?

Потенційні наслідки успішної атаки є значними. Cozy Bear може отримати доступ до конфіденційної урядової інформації, інтелектуальної власності та конфіденційних даних, що належать різним організаціям. Скомпрометовані пристрої також можуть бути використані як стартовий майданчик для подальших атак, потенційно поширюючи інфекцію на інші підключені системи.

Патрік Харр, генеральний директор компанії SlashNext Email Security+, що базується в Плезантоні, Каліфорнія, прокоментував останні події, попередивши організації про зростаючу витонченість фішингових атак.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.