Американське агентство CFPB попереджає співробітників уникати робочих мобільних дзвінків і текстів після пов’язаного з Китаєм хакерського атаки Salt Typhoon з міркувань безпеки.

Урядове Бюро фінансового захисту споживачів США (CFPB) радить працівникам уникати використання мобільних телефонів на роботі після того, як хакери пов’язаної з Китаєм APT-групи Salt Typhoon зламали найбільших телекомунікаційних провайдерів.

Бюро фінансового захисту споживачів (CFPB) – урядове агентство США, створене у 2011 році для захисту споживачів у фінансовому секторі, забезпечення справедливих, прозорих і конкурентних фінансових ринків.

Агентство видало директиву для співробітників скоротити використання телефонів і запропонувало їм використовувати Microsoft Teams і Cisco WebEx для зустрічей і розмов, які стосуються непублічних даних.

«В електронному листі, надісланому співробітникам у четвер, директор з питань інформації Бюро фінансового захисту споживачів попередив, що внутрішні та зовнішні робочі зустрічі та розмови, пов’язані з непублічними даними, повинні проводитися лише на таких платформах, як Microsoft Teams та Cisco WebEx, а не на службових чи особистих телефонах», – йдеться у статті, опублікованій Wall Street Journal.

«НЕ виконуйте роботу з CFPB за допомогою мобільних голосових дзвінків або текстових повідомлень», – йдеться в електронному листі, розісланому співробітникам, з посиланням на нещодавню заяву уряду, в якій визнається факт атаки на телекомунікаційну інфраструктуру. «Хоча немає жодних доказів того, що CFPB став мішенню цього несанкціонованого доступу, я прошу вас дотримуватися цих директив, щоб зменшити ризик того, що ми будемо скомпрометовані», – йдеться в електронному листі, який було надіслано всім співробітникам і підрядникам CFPB.

За останні місяці пов’язані з Китаєм зловмисники зламали кілька американських інтернет-провайдерів в рамках кампанії кібершпигунства під кодовою назвою «Соляний тайфун».

Хакери, яких спонсорує держава, мали на меті зібрати розвідувальні дані про об’єкти або здійснити деструктивні кібератаки.

Газета The Wall Street Journal повідомила, що експерти розслідують порушення безпеки, щоб визначити, чи отримали зловмисники доступ до маршрутизаторів Cisco Systems, які є основними мережевими компонентами інфраструктури інтернет-провайдерів.

Прес-секретар Cisco підтвердила факт розслідування і заявила, що «на даний момент немає жодних ознак того, що маршрутизатори Cisco причетні» до активності Salt Typhoon, сказала прес-секретар.

Кібер-кампанію приписують пов’язаній з Китаєм APT-групі Salt Typhoon, яка також відома як FamousSparrow і GhostEmperor.

«Хакери, пов’язані з китайським урядом, за останні місяці зламали кілька американських інтернет-провайдерів у пошуках конфіденційної інформації, за словами людей, знайомих з цим питанням». Wall Street Journal повідомляє.

“Хакерська кампанія, яку слідчі назвали “Соляний тайфун”, раніше не розголошувалася і є останньою в серії вторгнень, які американські слідчі пов’язують з Китаєм за останні роки. Це вторгнення є ознакою непомітного успіху величезної цифрової армії кібершпигунів Пекіна у проникненні в цінні комп’ютерні мережі в США і в усьому світі».

Китай вже давно націлився на глобальних інтернет-провайдерів, і нещодавні атаки узгоджуються з минулими операціями, пов’язаними з Пекіном.

Експерти з розвідки та кібербезпеки попереджають, що китайські національні державні суб’єкти перейшли від крадіжки секретів до проникнення в критично важливу інфраструктуру США, що свідчить про те, що зараз вони націлені на ядро американських цифрових мереж.

Хакерська кампанія Salt Typhoon, пов’язана з Китаєм, схоже, зосереджена на зборі розвідувальних даних, а не на руйнуванні інфраструктури, на відміну від атак, здійснених іншою пов’язаною з Китаєм групою APT під назвою Volt Typhoon. Кріс Кребс з SentinelOne припустив, що група, яка стоїть за Salt Typhoon, може бути пов’язана з Міністерством державної безпеки Китаю, а саме з групою APT40, яка спеціалізується на зборі розвідувальних даних. У липні США та їхні союзники публічно звинуватили цю групу у хакерській діяльності.

У липні Cisco виправила активно експлуатований нульовий день NX-OS, який використовувався для встановлення раніше невідомого шкідливого програмного забезпечення з правами root на вразливих комутаторах.

Компанія Cisco усунула «нульовий день» NX-OS, який відстежується як CVE-2024-20399 (оцінка CVSS 6.0), що використовувався пов’язаною з Китаєм групою Velvet Ant для встановлення раніше невідомого шкідливого програмного забезпечення з правами root на вразливих комутаторах.

Компанія Sygnia, що спеціалізується на кібербезпеці, помітила ці атаки у квітні 2024 року та повідомила про них Cisco.

“Sygnia виявила, що CVE-2024-20399 експлуатувалася в дикій природі групою загроз, пов’язаною з Китаєм, як “нульовий день”, і поділилася деталями вразливості з Cisco. Використовуючи цю вразливість, група зловмисників, яка отримала назву «Оксамитова мураха», успішно виконувала команди в операційній системі пристроїв Cisco Nexus», – йдеться у звіті, опублікованому Sygnia. «Ця експлуатація призвела до виконання раніше невідомого спеціального шкідливого програмного забезпечення, яке дозволило групі віддалено підключатися до скомпрометованих пристроїв Cisco Nexus, завантажувати додаткові файли і виконувати код на цих пристроях».

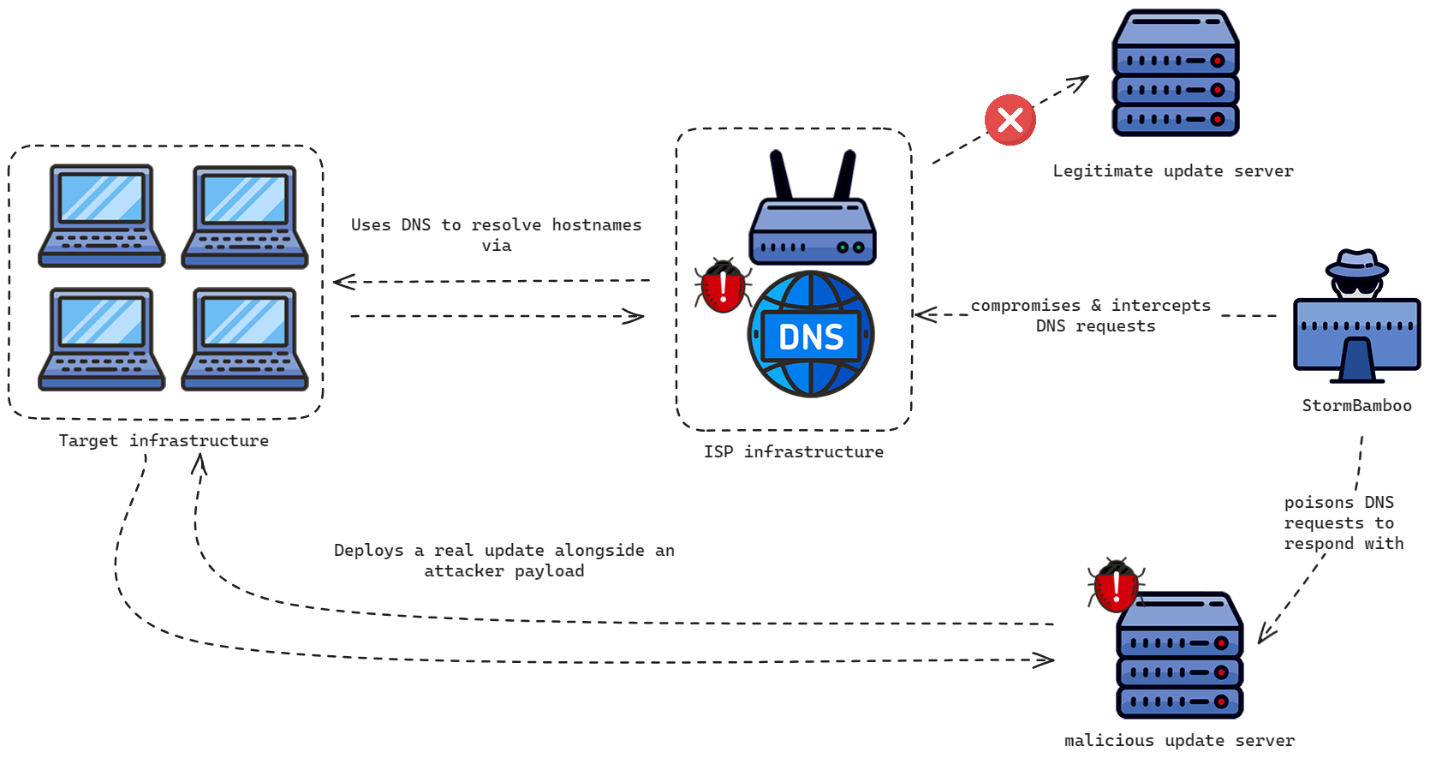

У серпні дослідники Volexity повідомили, що пов’язана з Китаєм група APT, відстежувана як StormBamboo (також відома як Evasive Panda, Daggerfly і StormCloud), успішно скомпрометувала невідомого інтернет-провайдера (ISP), щоб отруїти відповіді DNS для цільових організацій.

Зловмисники використовували незахищені механізми оновлення програмного забезпечення для встановлення шкідливого програмного забезпечення на комп’ютери жертв під управлінням macOS та Windows.

Американське агентство застерігає співробітників обмежити використання телефонів через хакерську атаку «Соляного тайфуну» на телеком-провайдерів