«Можливо, були кілька днів від того, щоб зламати критично важливі об’єкти США», — каже керівник відділу боротьби зі загрозами CISA Марк Сінгер, який також попереджає учасників MITER ATT&CKcon про загрозу Китаю.

«Хто є хто» з об’єктів критичної інфраструктури США був близький до того, щоб бути зламаним російськими державними суб’єктами загрози за кілька днів до вторгнення в Україну в лютому 2022 року, повідомив 23 жовтня учасникам MITER ATT&CKcon учасникам MITRE ATT&CKcon у Макліні, штат Вірджинія, високопосадовець CISA з пошуку загроз.

Керівник відділу CISA Threat Branch Марк Сінгер передав деякі подробиці, пов’язані з атакою постачальника керованих послуг (MSP) наприкінці 2021 — початку 2022 року, «який надавав деякі досить важливі послуги об’єктам критичної інфраструктури в Сполучених Штатах».

За словами Сінгера, це було одне з трьох заходів з реагування на інциденти, в яких брала участь CISA протягом місяців, що передували російському вторгненню в Україну, але це було єдине, яке він детально описав у розмові.

Схоже, участь CISA у справі MSP почалася в січні 2022 року, за місяць до російського вторгнення, і через кілька місяців після того, як російські зловмисники, очевидно, вперше зламали мережу MSP у серпні 2021 року.

Слідчі CISA зрозуміли, що «досить рано під час залучення був досить серйозний компроміс», – сказав Сінгер.

«Через час ставало все більш занепокоєним те, що актори, до яких ми зверталися, на яких ми зосереджувалися, досягли тієї частини мережі постачальників послуг, де вони мали змогу збирати, втручатися, змінити зв’язок для набору клієнтів», – сказав Сінгер. «Причина, чому це викликало для нас тривогу, полягала в тому, що набір клієнтів цього постачальника послуг був схожий на те, хто є хто з об’єктів критичної інфраструктури в Сполучених Штатах».

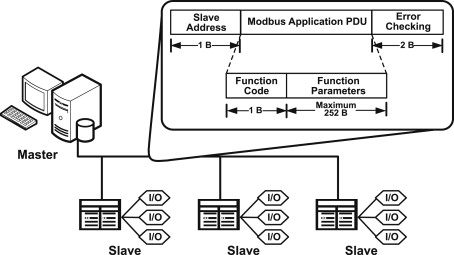

Зловмисники «дійшли до місця, де комунікація, яку вони могли підробити, змінити, підробити, відтворити, — це всі дані ICS, протокол Modbus, що переходять до фактичної операційної технології цих компаній», — сказав він.

Можливо, Росія зламала критично важливу інфраструктуру США за кілька днів

«Агресивна реакція стримування» успішно витіснила загрозливих суб’єктів з мережі, але оскільки реагувальники CISA не знали, скільки доступу вони отримали, вони пішли на незвичайний крок — поговорили з усіма клієнтами MSP. CISA також залишалася в мережі протягом чотирьох місяців, щоб переконатися, що все гаразд, що є ще одним незвичним кроком для головного агентства з кібербезпеки США.

Через пару місяців, коли Росія повернула свою кіберфокус виключно на Україну, судові слідчі CISA переглянули журнали інциденту та зрозуміли, що зловмисники намагалися використати два скомпрометовані облікові дані, щоб спробувати відновити доступ до мережі MSP. за два дні до вторгнення в лютому 2022 року.

«Трохи невідомо, що саме вони могли зробити», — сказав Сінгер. «У мене є свої теорії. Але враховуючи можливості цього актора, враховуючи звіти та ризики, про які ми вже були стурбовані, я дуже радий, що вони не змогли повторно отримати доступ до цього середовища.

«Мене справді трохи нудить досі, що ми встигли за тиждень, а тоді не знали цього. Тож надзвичайно близька зустріч».

Сінгер похвалив CERT-UA, національну групу реагування на комп’ютерні надзвичайні ситуації України, за допомогу під час інциденту та після нього. Він сказав, що CERT-UA «виконував і продовжує виконувати чудову роботу».

Загроза Китаю зростає, оскільки групи, пов’язані з ФСБ, залишаються загрозою

Сінгер також попередив про загрозу, яку представляє Китайська Народна Республіка (КНР), яка, на його думку, є потенційно більшою, ніж Росія, з такими групами, як Volt Typhoon, які проникають у критично важливу інфраструктуру США у разі серйозного конфлікту з США.

«Типи інцидентів, на які ми реагували, типи вторгнень, які ми бачимо, з часом все більше тривожать», — сказав він, назвавши загрозу «більшим ризиком», ніж Росія. напередодні війни в Україні.

Китай також «публічно заявив, що хоче мати можливість вторгнутися на Тайвань до 2027 року», – сказав Сінгер, підвищуючи шанси на великий конфлікт.

Коли учасник аудиторії запитав, які групи загроз викликають найбільше занепокоєння, він зазначив, що групи загроз, пов’язані з ФСБ Росії, залишаються «дуже дуже активними» і мають «здатність завдати найбільшої шкоди».

Він порекомендував учасникам стежити за перекладом CERT-UA, щоб не відставати від російських погроз.

Він також сказав, що ATT&CK «додає великої цінності як спільна мова» між державними й службовими особами безпеки організацій. Сінгер також закликав до більшої міри скромності серед професіоналів кібербезпеки, зазначивши важливість «здатності задавати питання один одному та дійсно підтримувати навчання».

Росія наблизилася до того, щоб зламати критично важливу інфраструктуру США перед війною в Україні, виявляє офіційний представник CISA