Слідом за використанням пов’язаною з Росією BlueAlpha служб Cloudflare Tunneling для розповсюдження зловмисного програмного забезпечення GammaDrop ще одна підтримувана Росією державна група APT потрапляє в центр уваги. Нечестивий актор, відстежуваний як група APT Secret Blizzard (також Turla), використовував образливі інструменти та інфраструктуру інших хакерських колективів. Кампанії групи також зосереджені на розгортанні спеціального шкідливого програмного забезпечення, причому бекдор Tavdig відкриває початковий доступ для встановлення оновленої версії бекдора під назвою Kazuar.

Виявлення таємних атак Blizzard, які поширюють зловмисне програмне забезпечення KazuarV2

Пов’язані з Росією хакерські групи залишаються серйозним викликом для команд з кібербезпеки, постійно змінюючи свою тактику нападу на організації по всьому світу. З початком війни в Україні ці групи активізували свою активність, використовуючи конфлікт для тестування передових шкідливих стратегій. Щоб допомогти захисникам залишатися попереду, SOC Prime Platform пропонує найбільшу в світі колекцію засобів виявлення, збагачену CTI, підкріплену повним набором продуктів для розширеного виявлення загроз, автоматичного пошуку загроз і розробки виявлення на основі штучного інтелекту.

Натисніть кнопку «Дослідити виявлення» нижче, щоб отримати доступ до відповідного стеку виявлення, що стосується TTP, що використовувався в останніх атаках Secret Blizzard. Усі правила зіставляються з MITER ATT&CK, збагачені великими метаданими та сумісні з 30+ технологіями SIEM, EDR і Data Lake.

Крім того, кіберзахисники можуть шукати відповідний вміст для виявлення прямо на Threat Detection Marketplace за допомогою тегу «Secret Blizzard».

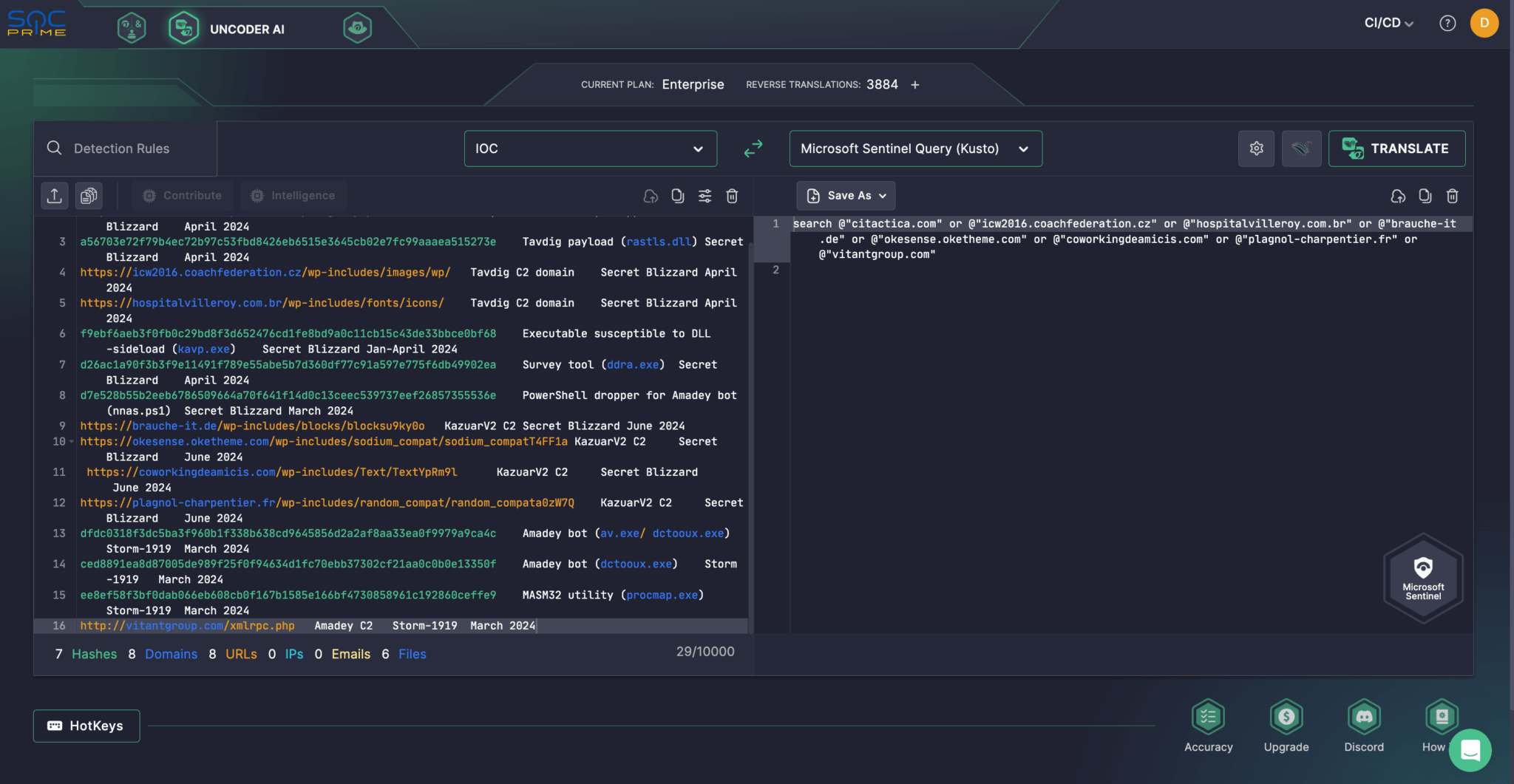

Крім того, щоб продовжити розслідування, фахівці з безпеки можуть розпочати миттєве полювання за допомогою IOC, наданих у відповідному дослідженні Microsoft Threat Intelligence. Покладіться на Uncoder AI від SOC Prime, щоб створювати власні запити на основі IOC за лічені секунди та автоматично працювати з ними у вибраному середовищі SIEM або EDR.

Секретний аналіз активності Blizzard: атаки, що поширюють зловмисне програмне забезпечення KazuarV2

Після повномасштабного вторгнення Росії в Україну кіберзахисники були приголомшені величезною кількістю руйнівних атак, здійснених кібернаступальними силами агресора проти України та її союзників. Захисники нещодавно помітили зростання активності російської державної групи, відомої як Secret Blizzard, яка активно використовує зловмисне програмне забезпечення, пов’язане з іншими загрозами, для встановлення оновленої версії бекдору Kazuar на цільові пристрої в Україні.

Згідно з нещодавніми висновками групи розвідки загроз Microsoft, Secret Blizzard навесні 2024 року використовувала зловмисне програмне забезпечення бота Amadey з інструментарію нападу, пов’язаного зі Storm-1919, для завантаження власних шкідливих зразків у скомпрометовані системи, підключені до українських військових. Дослідники підкреслюють, що це це другий випадок з 2022 року, коли Secret Blizzard розпочала кампанію кіберзлочинців для поширення свого спеціального шкідливого програмного забезпечення орієнтовані на українські організації. У січні 2024 року Secret Blizzard використала бекдор Storm-1837 (він же UAC-0149 або Flying Yeti), іншу російську компанію, націлену на українських військових операторів безпілотників, щоб встановити бекдори Tavdig і KazuarV2 на українську скомпрометовану копію.

Secret Blizzard пов’язана з тим самим загрозником, якого відстежують інші постачальники безпеки під іменами Turla, Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton або Venomous Bear. В основному він зосереджений на урядових, дипломатичних і військових організаціях, використовуючи різні інструменти розвідки та спеціальне шкідливе програмне забезпечення. Примітно, що CISA пов’язала Secret Blizzard з Центром 16 ФСБ Росії.

З лютого 2022 року Турла активно бере участь у кампаніях кібершпигунства, спрямованих проти України, зосереджуючись на розвідці та використовуючи фішингові атаки для викрадення облікових даних та іншої конфіденційної інформації. На рубежі 2023 року Turla APT використовувала застаріле зловмисне програмне забезпечення Andromeda, доставлене через USB, щоб розгорнути нові бекдори та спеціальні інструменти розвідки у своїй ворожій кампанії, спрямованій на Україну.

Дослідники не впевнені, чи Turla викрав або придбав доступ до ботнету Amadey, але остання кампанія підкреслює тенденцію групи ховатися за іншими хакерськими колективами. Вважається, що Secret Blizzard використовувала Amadey MaaS або таємно отримувала доступ до його панелей C2, щоб розгорнути дроппер PowerShell на заражених пристроях.

Розслідування не виявило двох DLL-файлів, які зазвичай використовують боти Amadey на пристроях, до яких отримує доступ Secret Blizzard, але вони, імовірно, використовувалися для збору даних буфера обміну та облікових даних браузера. Secret Blizzard також розгорнула спеціальний інструмент розвідки для націлювання на системи, пов’язані з IP-адресами STARLINK, які часто пов’язані з українськими військовими пристроями. Цей інструмент розшифрував пакетний сценарій або командлети за допомогою спеціального алгоритму RC4.

Пакетний сценарій збирав деталі про пристрій-жертву та перевіряв, чи активний Microsoft Defender або позначав активність бота Amadey. Спеціальний інструмент розвідки, який використовувався, також допоміг Secret Blizzard ідентифікувати важливі цілі, розгорнувши дроппер PowerShell із бекдором Tavdig і вразливий бінарний файл Symantec для бокового завантаження DLL. Зловмисне програмне забезпечення Tavdig увімкнуло подальшу розвідку, збираючи дані користувача, статистику мережі та інформацію про виправлення, а також встановлюючи ключі реєстру для збереження бекдору KazuarV2.

Операції Secret Blizzard покладаються на сторонні опори для встановлення цінного шпигунського доступу. Група адаптувала власний набір інструментів противника для шпигунства у великих доменних середовищах і адаптувала його для українських військових цілей. Крім того, група може прагнути розширити доступ до стратегічних систем на рівні міністерства.

Почастішання атак Secret Blizzard на Україну в поєднанні з тактикою групи ховатися за іншими хакерськими групами вимагає від захисників швидкої та проактивної відповіді. Платформа SOC Prime для колективного кіберзахисту надає командам безпеки передові рішення для покращення можливостей виявлення загроз і полювання, значного зменшення поверхні атаки та створення надійної системи кібербезпеки.

Виявлення таємних атак Blizzard: пов’язана з Росією група APT націлилася на Україну через зловмисне програмне забезпечення Amadey, щоб розгорнути оновлену версію бекдору Kazuar