Резюме

Компанія Lumen’s Black Lotus Labs виявила давню кампанію, яку організував російський актор, відомий як «Secret Blizzard» (також відомий як Turla). Ця група успішно проникла в 33 окремі вузли командування та управління (C2), які використовує пакистанський актор «Шторм-0156». Відомі своєю зосередженістю на шпигунстві, Storm-0156 асоціюється в публічних звітах з двома кластерами активності: «SideCopy» і «Transparent Tribe». Ця остання кампанія, що охоплює останні два роки, є четвертим зареєстрованим випадком того, як Secret Blizzard включилися в операції іншої групи з 2019 року, коли вперше було помічено перепрофілювання C2 іранської групи загроз.

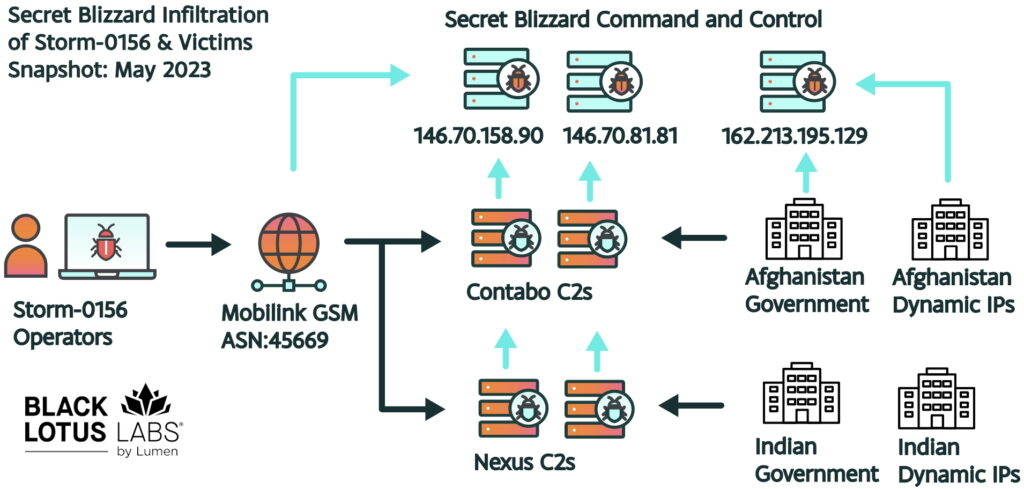

У грудні 2022 року Secret Blizzard спочатку отримала доступ до сервера Storm-0156 C2, а до середини 2023 року розширила свій контроль до кількох C2, пов’язаних з актором Storm-0156. Зі своєї точки зору на цих серверах Secret Blizzard використала наявний доступ, отриманий Storm-0156, щоб розгорнути власне зловмисне програмне забезпечення «TwoDash» і «Statuezy» у кількох мережах, пов’язаних з різними організаціями в афганському уряді. Зокрема, у квітні 2023 року Secret Blizzard розширила свою діяльність, перейшовши на робочі станції пакистанських операторів. Через цей канал вони потенційно отримали велику кількість даних. Ця нагорода включала інформацію про інструменти Storm-0156, облікові дані як для C2, так і для цільових мереж, а також викрадені дані, зібрані під час попередніх операцій.

До середини 2024 року Secret Blizzard розширила свій фокус, включивши використання двох інших сімей шкідливих програм, Waiscot і CrimsonRAT, які вони привласнили з пакистанських робочих станцій. CrimsonRAT раніше використовувався проти урядових і військових цілей в Індії. Пізніше Secret Blizzard скористалася їхнім доступом для збору даних із попередніх розгортань шкідливого програмного забезпечення.

Lumen Technologies висловлює вдячність нашим партнерам із групи Microsoft Threat Intelligence Team (MSTIC) за їхній неоціненний внесок у відстеження та подолання цієї загрози. Цей звіт опубліковано разом із блогом MSTIC, який містить додаткові відомості про ці події. Блог Microsoft можна знайти тут.

вступ

Black Lotus Labs спостерігала за різноманітними державними акторами, включаючи попередній звіт про кампанію Secret Blizzard, яка використовувала стратегічні компроміси проти українських веб-сайтів, що є однією з характеристик, яка відрізняє цю групу більше, ніж будь-яку іншу: їхня сміливість у використанні інших загроз сервери C2 акторів для власних цілей. Ця стратегія дозволяє Secret Blizzard віддалено отримувати конфіденційні файли, які раніше були викрадені з скомпрометованих мереж, не використовуючи (і, можливо, відкриваючи) власні інструменти; що дуже важливо, такі операції дозволяють уникнути або затримати атрибуцію. У сценаріях, коли інші суб’єкти загрози не отримали всі цікаві дані для своїх цілей, вони можуть шукати в даних, зібраних на вузлах C2, викрадені матеріали автентифікації, щоб отримати доступ, або використовувати наявний доступ для розширення збору та розгортання своїх агентів у мережі. Роблячи це, Secret Blizzard по суті використовує переваги опори, створеної оригінальним актором загрози.

Незважаючи на те, що цей метод збору даних пропонує унікальні переваги, зловмисник, який зупиниться на цьому місці, буде обмежений збором даних або отриманням доступу лише в межах мереж, контрольованих одним вузлом C2. Secret Blizzard продовжувала використовувати відносини довіри, переходячи з вузлів C2 актора на робочі станції оператора. Ми вважаємо, що кінцеві точки національних держав і кіберзлочинців, а також зловмисне програмне забезпечення особливо вразливі до експлуатації, оскільки вони не можуть використовувати сучасні стеки безпеки для моніторингу доступу та захисту від експлуатації. Коли зловмисники встановили продукти безпеки, це призвело до розкриття їхніх раніше невідомих експлойтів та інструментів. Ми підозрюємо, що звичайне видалення даних журналу, що є стандартною найкращою практикою для суб’єктів загрози, посилює ризик.

Цей звіт ілюструє ретельний і систематичний підхід Secret Blizzard до розширення своєї діяльності на Близькому Сході протягом останніх двох років. Ми почнемо з короткого опису способу дії Storm-0156 (SideCopy/Transparent Tribe), а потім покажемо, як було використано доступ Storm-0156, що дозволило Secret Blizzard атакувати урядові мережі Афганістану, починаючи з 2022 року. Ми підозрюємо, що вони маніпулювали довірчими стосунками з ними. Storm-0156 C2 перейдуть до операторів комп’ютерних мереж Пакистану робочі станції, крадучи дані з цих вузлів на цьому шляху, включаючи шкідливі програми Waiscot і CrimsonRAT, які використовуються для взаємодії з індійськими мережами.

Технічні деталі

Огляд Storm-0156 Modus Operandi та Раніше незадокументованого Tradecraft

Black Lotus Labs раніше відстежувала кластер активності, пов’язаний зі Storm-0156, національно-державним актором, що працює з Пакистану. Ця загроза за останні кілька років використовує різноманітні інструменти з відкритим кодом, такі як AllaKore, і спеціальні трояни для віддаленого доступу. Незважаючи на те, що Storm-0156 продемонстрували вміння адаптувати свої інструменти до різних операційних систем, включаючи нещодавню інтеграцію інструментів на основі Python для систем Linux, їх фундаментальна тактика, методи та процедури (TTP) залишилися відносно незмінними. Загалом кажучи, діяльність Storm-0156 націлена насамперед на регіональні урядові організації з постійним фокусом на Афганістані та Індії, включно з органами влади, технологіями та промисловими системами контролю, такими як виробництво та розподіл електроенергії.

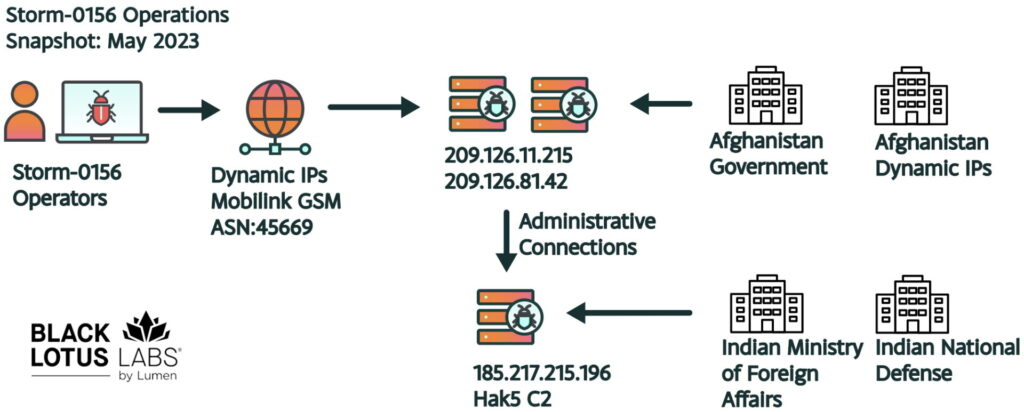

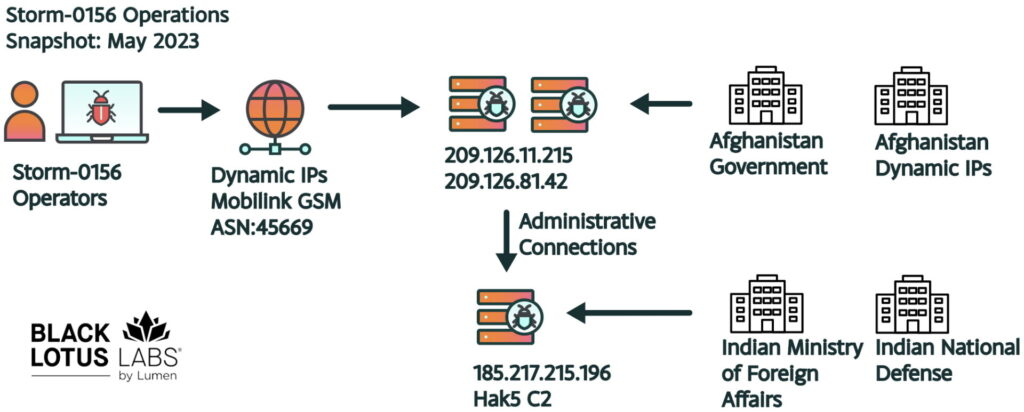

У січні 2023 року Lumen спостерігав за кампанією Storm-0156, використовуючи один VPS, 185.217.125[.]195, який мав банер «hak5 Cloud C2» і керувався з відомих Storm-0156 C2. Цей банер вказував на те, що сервер діяв як хмарний C2, налаштований для керування набором інструментів Hak5. Обладнання Hak5 є унікальним, оскільки пропонує апаратні рішення для «червоних команд, пентестерів, студентів з кібербезпеки та ІТ-фахівців». На відміну від стандартних RAT, які раніше використовували Storm-0156, обладнання Hak5 вимагає фізичного доступу до робочої станції, мережевого кабелю або близькості до WiFi Pineapple. Хоча раніше спостерігалося використання обладнання закритого доступу, про це рідко повідомляють. Після встановлення ці пристрої можуть або таємно отримувати дані, або запускати заздалегідь визначені сценарії. Перевага апаратних атак полягає в їх конструкції, яка дозволяє користувачам ефективно обходити стандартний захист EDR/XDR.

Ця кампанія стала відомою після того, як новий сервер було адміністровано з двох відомих робочих вузлів Storm-0156; перший вузол, 209.126.6[.]227, підключався з січня по лютий 2023 року. Другий вузол, 209.126.81[.]42, про який повідомляє Qi’anxin, підключався до цього нового сервера з лютого по липень 2023 року. Аналіз телеметрія, пов’язана з цим Hak5 Cloud C2, виявила значний обсяг потоку даних, пов’язаного з обмеженою кількістю об’єктів. Це були представництво Міністерства закордонних справ Індії в Європі, організація національної оборони Індії та кілька інших державних органів, які діяли з грудня 2022 року по березень 2023 року.

Рисунок 1: Логічні зв’язки між Hak5 Cloud C2 Storm-0156 і відомими C2.

Secret Blizzard отримує доступ до Storm-0156 C2

Під час моніторингу кампаній Storm-0156 ми виявили 11 вузлів C2, які були активними з грудня 2022 року до середини 2023 року. Black Lotus Labs спостерігала зразки зловмисного програмного забезпечення або публічні звіти, що відповідають 8 з 11 вузлів. Ретельніший аналіз показав, що всі ці 11 спілкувалися з трьома нещодавно ідентифікованими IP-адресами VPS. VPS привернули нашу увагу, оскільки вони були орендовані через постачальника, якого ми не бачили в попередніх кампаніях Storm-0156. Наші колеги з MSTIC змогли підтвердити, що ці три вузли були пов’язані з Secret Blizzard, яка використовувала такі три IP-адреси щонайменше з грудня 2022 року по серпень 2023 року: 146.70.158[.]90, 162.213.195[.]129, 146.70.81[.]81.

Хоча ми не можемо бути впевненими, як Secret Blizzard ідентифікувала решта трьох вузлів, які не відповідають загальнодоступним зразкам зловмисного програмного забезпечення або звітам, ми підозрюємо, що вони могли використати метод повороту протоколу віддаленого робочого столу (RDP), описаний тут командою Cymru. Нижче наведено повний список IP-адрес Storm-0156 і часові рамки взаємодії з Secret Blizzard C2 2023 року:

- 154.53.42[.]194; 11 грудня 2022 р. – 7 жовтня 2024 р

- 66.219.22[.]252; 12 грудня 2022 р. – 9 липня 2023 р

- 66.219.22[.]102; 27 грудня 2022 р. – 9 серпня 2023 р

- 144.126.152[.]205; 28 грудня 2022 р. – 2 березня 2023 р

- 185.229.119[.]60; 31 січня – 14 березня 2023 р

- 164.68.108[.]153; 22 лютого – 21 серпня 2023 р

- 209.126.6[.]227; 27 лютого – 22 березня 2023 р

- 209.126.81[.]42; 30 квітня – 4 липня 2023 року

- 209.126.7[.]8; 5 травня – 22 серпня 2023 р

- 154.38.160[.]218; 12 квітня – 23 серпня 2023 р

- 144.126.154[.]84; 23 червня – 21 серпня 2023 р

Ми спостерігали продовження такої самої поведінки в 2024 році; однак у 2024 році Secret Blizzard змінила свої вузли C2 на такі IP-адреси; 146.70.158[.]90, 162.213.195[.]192. Нижче наведено список із дев’яти IP-адрес Storm-0156 і часові рамки взаємодії з Secret Blizzard C2 2024 року:

- 173.212.252[.]2; 29 травня – 10 жовтня 2024 р

- 185.213.27[.]94; 26 травня – 24 серпня 2024 р

- 167.86.113[.]241; 28 травня – 9 серпня 2024 р

- 109.123.244[.]46; 28 травня – 18 жовтня 2024 р

- 23.88.26[.]187; 29 травня – 20 жовтня 2024 р

- 173.249.7[.]111; 28 серпня – 24 жовтня 2024 р

- 62.171.153[.]221; 27 травня – 21 жовтня 2024 р

- 173.212.252[.]2; 29 травня – 20 листопада 2024 р

- 149.102.140[.]36; 28 травня – 2 вересня 2024 р

Secret Blizzard розміщує власні інструменти в урядових мережах Афганістану

Під час нашого моніторингу взаємодії Secret Blizzard із вузлами Storm-0156 C2 ми виявили маячкову активність у різних урядових мережах Афганістану, які суб’єкти загрози Storm-0156 раніше скомпрометували. Це змушує нас з високою впевненістю вважати, що Secret Blizzard використовувала свій доступ до Storm-0156 C2, щоб зібрати важливу інформацію про мережу та розгорнути власне шкідливе програмне забезпечення «Two-Dash» у мережах афганського уряду.

Ми спостерігали зв’язки з кількох IP-адрес, розташованих в Афганістані. Тривалість і обсяг переданих даних показали, що три з цих IP-адрес демонстрували активність маяків лише протягом тижня, що свідчить про те, що Secret Blizzard вирішив не підтримувати довгостроковий доступ. Однак три інші мережі, здавалося, викликають більший інтерес, оскільки вони показали активність маяків протягом місяців із значною передачею даних:

- Секретний вузол Blizzard C2, 146.70.158[.]90, виявлено взаємодію з шістьма IP-адресами та був активним принаймні з 23 січня 2023 року по 4 вересня 2023 року.

- Секретний вузол Blizzard C2, 162.213.195[.]129, обмінювався даними з п’ятьма IP-адресами та був активним з 29 грудня 2022 року по 4 вересня 2023 року.

- Секретний вузол Blizzard C2, 167.88.183[.]238, передано лише на одну IP-адресу 17 квітня 2023 року.

Принаймні з травня по жовтень 2024 року ми спостерігали постійні з’єднання з тієї ж кількох афганських урядових мереж, єдина помітна відмінність полягає в тому, що C2 обертався відповідно до попередніх заражень Storm-0156 до 143.198.73[.]108.

Into the Void: таємне проникнення в мережу пакистанського оператора

Найважливішим спостереженням цієї кампанії було виявлення активності радіомаяка Two-Dash не лише з вузлів Storm-0156 C2 в Афганістані, але й з динамічної IP-адреси, що походить з Пакистану.

4 травня 2023 року пакистанська IP-адреса 182.188.171[.]52 підключилася до відомого вузла AllaKore C2 через протокол віддаленого робочого столу (RDP) з 6:19:00 до 10:48:00 UTC. Протягом цього періоду часу та сама пакистанська IP-адреса 182.188.171[.]52 встановила з’єднання з відомою IP-адресою Secret Blizzard 146.70.158[.]90 з 05:57:00 до 08:13:00. Враховуючи тривалість з’єднання майже дві години та той факт, що IP-адреса Secret Blizzard 146.70.158[.]90 використовувалася як сервер C2 як для вузлів C2 Storm-0156, так і для постраждалих від уряду Афганістану, дуже показовим є те, що вони скомпрометовані. Самі оператори Шторму-0156. Потім ми спостерігали переривчасті з’єднання з різних динамічних IP-адрес, які геолокують до Пакистану, підключаючись до відомих Secret Blizzard C2.

Ми підозрюємо, що вони скористалися доступом до панелі Storm-0156 C2, а потім зловживали довірчими стосунками, щоб перейти на робочу станцію оператора Storm-0156. Це досягнення могло дозволити їм отримати доступ до додаткових мереж, раніше зламаних Storm-0156, які включають інші урядові організації Близького Сходу.

Малюнок 2: Secret Blizzard проникає як у Storm-0156, так і в урядові мережі Афганістану

Подвійна таємна пробація: Secret Blizzard націлена на C2, пов’язаних з індійською мережею

Починаючи з 2024 року, постійний моніторинг Lumen інфраструктури Secret Blizzard виявив взаємодію з підмножиною вузлів CrimsonRAT C2, які раніше використовувалися для нападу на індійський уряд і армію. Примітно, що Secret Blizzard співпрацювала лише з сімома CrimsonRAT C2, хоча наші дані вказували на те, що було доступно ще кілька. Це вибіркове залучення означає, що, хоча вони мали можливість отримати доступ до всіх вузлів, їх розгортання інструментів було стратегічно обмежено тими, які пов’язані з найпріоритетнішими цілями в Індії. Сім найпривабливіших:

- 38.242.219[.]13; 29 травня – 20 жовтня 2024 р

- 5.189.183[.]63; 2 червня – 11 серпня 2024 р

- 62.171.153[.]221; 27 травня – 13 жовтня 2024 р

- 38.242.211[.]87; 29 травня – 5 жовтня 2024 р

- 45.14.194[.]253; 26 травня – 18 вересня 2024 р

- 173.212.206[.]227; 29 травня – 2 серпня 2024 р

- 209.145.52[.]172; 27 травня – 21 листопада 2024 р

Lumen також спостерігав за націлюванням Storm-0156 на Індію за допомогою раніше незадокументованого сімейства шкідливих програм під назвою Waiscot, яке було скомпільованим Go-трояном віддаленого доступу. Зловмисне програмне забезпечення Waiscot разом з іншими сімействами зловмисних програм Storm-0156 використовувалося для взаємодії з такими індійськими IP-адресами:

- 130.185.119[.]198; 9 грудня 2022 р. – 14 серпня 2024 р

- 173.249.18[.]251; 15 лютого – 24 серпня 2023 р

- 176.57.184[.]97; 31 травня – 20 жовтня 2024 р

- 209.126.11[.]251; 25 травня – 13 червня 2024 року

Ми також помітили інші сімейства зловмисних програм, які використовувалися для орієнтації на індійські організації, такі як ActionRat, ці IP-адреси та часові рамки були такими:

- 144.91.72[.]17; 16 грудня 2022 р. – 26 квітня 2023 р

- 84.247.181[.]64; 27 травня – 17 листопада 2024 р

Цікавим спостереженням було те, що, хоча Lumen виявив взаємодію Secret Blizzard з різними C2, ми не бачили, щоб Secret Blizzard розгортала своїх власних агентів, таких як Two-Dash або Statuezy, в індійських мережах. Залишається незрозумілим, чи вони перемістилися вниз за течією до цих жертв, оскільки вони могли взяти відповідні дані з C2 або використовувати існуючих агентів, які Storm-0156 вже створив, щоб подавати свої запити на дані.

Висновок

Кластер діяльності Secret Blizzard разом зі своєю материнською організацією, ФСБ Росії, постійно використовували складні торгові методи для досягнення своїх цілей, зберігаючи при цьому секретність своїх операцій. На відміну від інших російських груп, які часто використовують різноманітні методи для створення правдоподібного заперечення, наприклад, дію через домашні проксі-мережі, якими керують кіберзлочинці, або використовують комерційно доступні фреймворки, такі як Cobalt Strike, Turla обрала унікальну стратегію. Компрометація командно-контрольних серверів інших учасників загроз не тільки допомагає їм збирати інформацію, яку вони шукають, але й перекладає провину на інші групи, якщо зусилля з реагування на інциденти виявляють використання в цих мережах. Ми задокументували цей приклад, оскільки вважаємо, що такий підхід, ймовірно, зберігатиметься, особливо оскільки західні країни, включаючи Сполучені Штати та європейських союзників, продовжують викривати та засуджувати російську діяльність у кіберпросторі.

Black Lotus Labs продовжує моніторинг і відстеження кластерів діяльності національних держав у Росії, щоб допомогти захистити та краще захистити Інтернет. З цією метою ми заблокували трафік через глобальну магістраль Lumen до всієї архітектури, пов’язаної як з Secret Blizzard, так і з різними підкластерами Storm-0156. Ми додали індикатори компрометації (IoC) із цієї кампанії в канал аналізу загроз, який живить портфоліо Lumen Connected Security. Ми продовжуватимемо відстежувати нову інфраструктуру, цільову діяльність і розширення TTP, а також продовжуватимемо співпрацювати з дослідницькою спільнотою безпеки, щоб ділитися висновками, пов’язаними з цією діяльністю.

Ми наполегливо рекомендуємо розглядати всі компроміси як однаково занепокоєні, незалежно від того, чи є позначки активності для сімейства зловмисних програм національної держави чи, здається, пов’язані з кіберзлочинністю, оскільки обидва раніше були кооптовані Secret Blizzard. Ми закликаємо спільноту стежити за цими та будь-якими подібними IoC і повідомляти про них. Ми також радимо наступне:

- Добре налаштоване рішення EDR, яке регулярно отримує оновлення сигнатур для всіх мережевих активів, а також централізований моніторинг для пошуку ознак бокового руху в мережі.

- Шукайте великі передачі даних з мережі, навіть якщо IP-адреса призначення фізично розташована в тій самій географічній зоні.

- Усі організації: розгляньте комплексну службу безпечного доступу (SASE) або подібні рішення, щоб підвищити рівень безпеки та забезпечити надійне виявлення мережевих комунікацій.