Secret Blizzard, російський загрозливий актор, проник на 33 командно-контрольні (C2) сервери, що належать пакистанській групі Storm-0156, що дозволяє Secret Blizzard отримувати доступ до мереж афганських державних установ і пакистанських операторів.

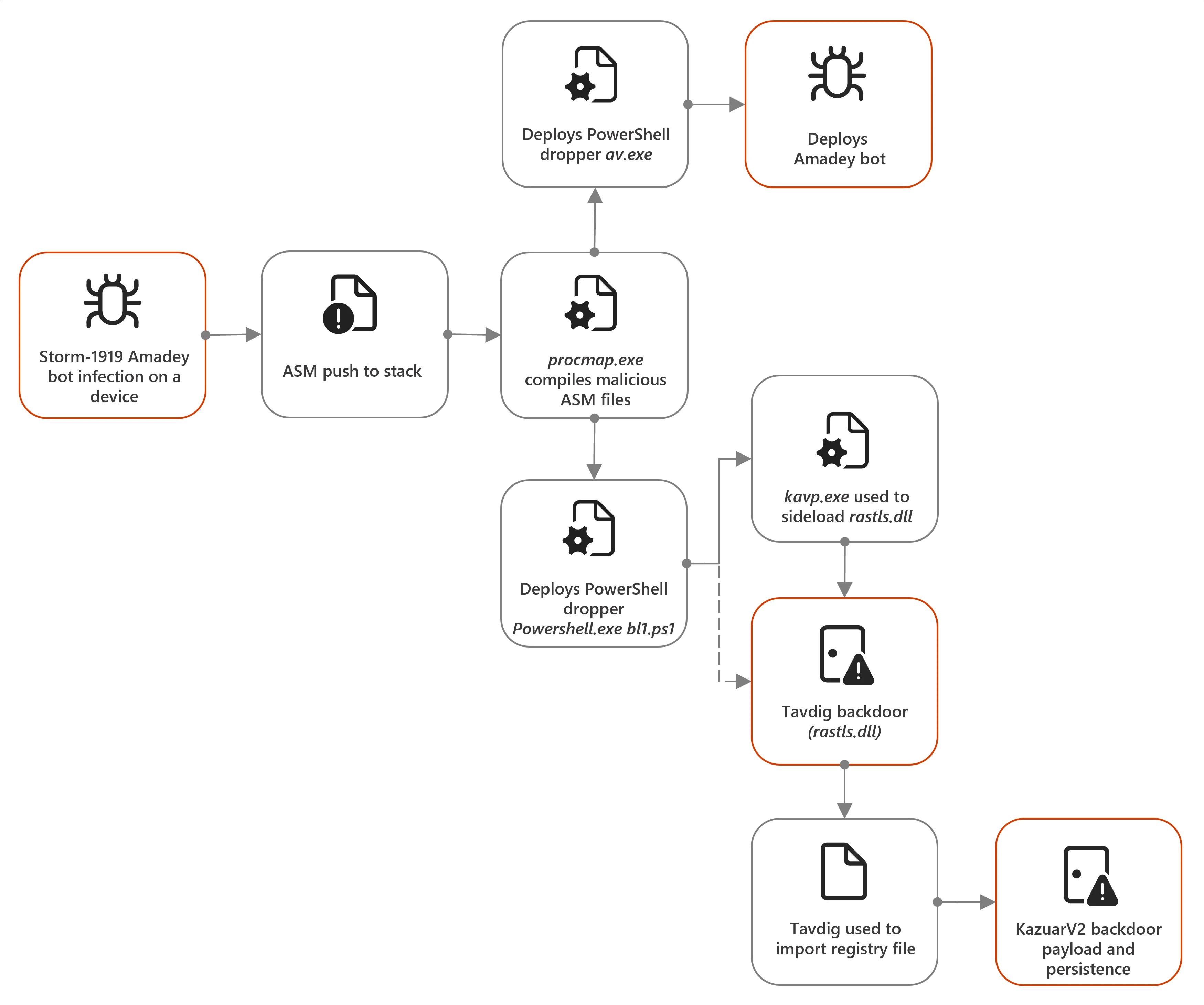

Вони розгорнули власне зловмисне програмне забезпечення, TwoDash і Statuezy, і використали зловмисне програмне забезпечення Storm-0156, Waiscot і CrimsonRAT, для збору інформації про цільові мережі, що демонструє складні методи Secret Blizzard і їхню здатність використовувати вразливості в інфраструктурі інших загроз.

Це складний актор національної держави, який використовує інфраструктуру інших суб’єктів загрози для здійснення прихованих і постійних кібератак.

Компрометуючи сервери та робочі станції C2, вони отримують несанкціонований доступ до конфіденційних даних і розширюють доступ до своїх операцій.

Це дозволяє їм обходити механізми виявлення та атрибуції, дозволяючи їм націлюватися на критично важливу інфраструктуру та урядові мережі, оскільки їх здатність використовувати довірчі стосунки та використовувати вкрадені інструменти підкреслює мінливий ландшафт загроз і потребу в надійних заходах кібербезпеки.

Логічні зв’язки між Hak5 Cloud C2 Storm-0156 і відомими C2.

Storm-0156, пакистанський національний державний актор, був помічений за допомогою інструментів на основі апаратного забезпечення Hak5 для компрометації цілей в Індії та Афганістані, які розгортаються через фізичний доступ, обходять традиційні заходи безпеки та дозволяють викрадати дані та виконувати сценарії.

Кампанія, розпочата наприкінці 2022 року й триваюча на початку 2023 року, була націлена на державні організації, зокрема Міністерство закордонних справ і оборонні установи, підкреслюючи адаптивність Storm-0156 і постійну спрямованість на компрометацію критичної інфраструктури.

Група використовувала скомпрометовану інфраструктуру Storm-0156 C2 для доступу до урядових мереж Афганістану.

Використовуючи вразливості та розгортаючи власне зловмисне програмне забезпечення «Two-Dash», вони отримали постійний доступ до критично важливих систем.

У той час як операції групи, що охоплювали кінець 2022 року до середини 2023 року, передбачали масову викрадання даних і потенційну шпигунську діяльність, націлену на конфіденційну урядову інформацію.

Secret Blizzard проникає як у Storm-0156, так і в урядові мережі Афганістану

За словами Lumen, він зламав інфраструктуру Storm-0156, отримавши доступ до конфіденційної інформації та потенційно скомпрометувавши додаткові мережі, використавши цей доступ для цільових індійських урядових і військових мереж, взаємодіючи з CrimsonRAT і Waiscot C2.

Хоча Secret Blizzard не використовувала власних агентів, вони, ймовірно, використовували існуючу інфраструктуру для збору розвідувальних даних і здійснення атак, що підкреслює мінливий ландшафт загроз і необхідність надійних заходів кібербезпеки для захисту критичної інфраструктури.

Пов’язаний із ФСБ РФ суб’єкт загрози застосував унікальну тактику компрометації серверів C2 інших зловмисників, щоб приховати свої операції та перекласти провину, що в поєднанні зі складними методами та фокусом на викраденні даних становить значну загрозу.

Щоб пом’якшити цей ризик, організаціям слід запровадити надійні заходи безпеки, включаючи добре налаштоване рішення EDR, моніторинг передачі великих даних і розглянути рішення SASE.

Співтовариство безпеки може краще захистити від цих прогресивних загроз, залишаючись пильними та обмінюючись інформацією про загрози.

Російські хакери викрали пакистанські сервери Actor для C2 Communication