Народна кіберармія та Z-Pentest втручаються в контроль критичної інфраструктури в США та інших країнах.

Огляд

Дві російські хактивістські групи дедалі активніше атакують критичну інфраструктуру в США та інших країнах. Їхні атаки виходять за рамки DDoS-атак і пошкоджень веб-сайтів, якими зазвичай займаються хактивістські групи.

Групи – Народна кіберармія та Z-Pentest – опублікували відео у своїх каналах Telegram, на яких нібито видно, як учасники втручаються в засоби контролю операційних технологій (OT), особливо в секторах нафтогазової та водопровідної систем.

Ці заяви, задокументовані дослідниками темної мережі Cyble, можуть бути здебільшого спрямовані на встановлення довіри, а не на завдання шкоди цілям, але протягом останнього тижня заява Z-Pentest посилилася, включаючи порушення роботи однієї системи нафтової свердловини в США.

Групи також отримали доступ до операційного контролю критичної інфраструктури в інших країнах, зокрема Канаді, Австралії, Франції, Південній Кореї, Тайвані, Італії, Румунії, Німеччині та Польщі, часто заявляючи про помсту за підтримку Україною у війні з Росією.

Про деякі атаки повідомлялося у відкритому доступі – особливо про атаки Народної кіберармії на водні об’єкти – але заяви Z-Pentest про атаки в енергетичному секторі здебільшого пройшли поза увагою.

Незрозуміло, скільки шкоди можуть завдати чи здатні російські угруповання, але, враховуючи неодноразові попередження служб кібербезпеки та розвідувальних служб США про глибоке проникнення Китаю в критично важливу інфраструктуру США, ці середовища слід вважати дуже вразливими та відповідним чином посилити.

Діяльність Z-Pentest

Здається, що Z-Pentest був активний лише з жовтня, але за ці два місяці дослідницька група Cyble зафіксувала 10 заяв про атаки групи, усі з яких стосувалися доступу до панелей керування в середовищах критичної інфраструктури. Їхній основний канал Telegram нещодавно закрили, але група зберігає присутність на X і стверджує, що базується в Сербії.

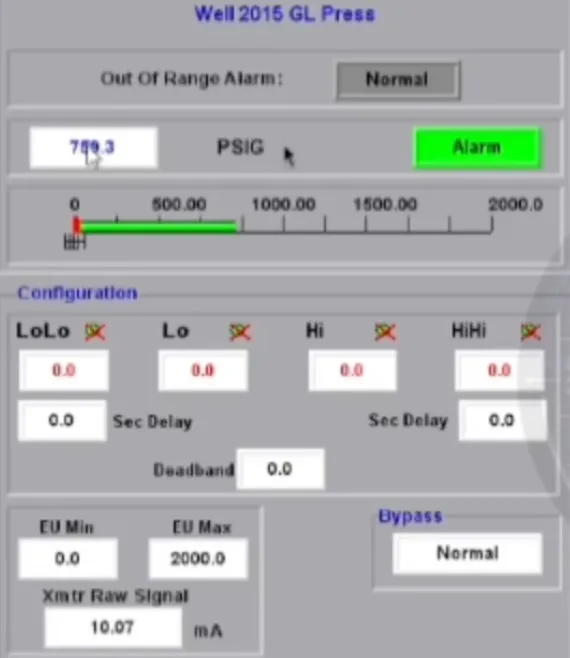

Остання претензія Z-Pentest стосувалася порушення роботи критично важливих систем на ділянці нафтової свердловини, включаючи системи, відповідальні за перекачування води, спалювання нафтового газу та збір нафти. На 6-хвилинному записі екрану демонструються детальні знімки екрана систем керування об’єкта, що показують задані значення резервуарів, показники випаровування та робочі панелі приладів, до яких нібито відкривався та змінювався під час злому. Незрозуміло, де знаходиться цей нафтовий завод, але інші два заявки на нафтові заводи в США відповідають відомим місцям і компаніям.

Під час однієї з двох інших заявлених атак група загроз опублікувала 4-хвилинний запис екрана, де вони отримали доступ до низки операційних елементів керування (ідентифікаційну інформацію видалено з прикладу нижче).

Рисунок 1: Знімок запису екрана, опублікований групою

Хоча хакери цілком можуть отримати доступ до конфіденційних середовищ, незрозуміло, якої шкоди вони можуть завдати. Програмовані логічні контролери (PLC), наприклад, часто включають функції безпеки, які можуть запобігти виникненню шкідливих дій, але той факт, що такі середовища доступні для суб’єктів загрози, тим не менш викликає занепокоєння.

Протягом останніх місяців Cyble спостерігає посилення активності загроз, спрямованих на енергетичний сектор. Претензії щодо темної мережі та атаки програм-вимагачів зросли, а доступ до мережі та вразливості нулевого дня пропонуються для продажу на ринках темної мережі. Cyble спостерігав випадки, коли облікові дані для доступу до енергетичної мережі пропонувалися для продажу в дарк-мережі до того, як відбулися більші зломи та атаки, що свідчить про те, що моніторинг витоків облікових даних може бути важливим захистом для запобігання більшим зламам пізніше.

Діяльність Народної кіберармії

Більш відома Народна кіберармія (PCA) – також відома як Cyber Army of Russia Reborn – також націлена на контроль критичної інфраструктури в США та інших країнах, і є деякі припущення, що PCA та Z-Pentest можуть працювати разом. . Хоча багато видів діяльності групи стосувалися DDoS-атак, нещодавні заяви стосувалися доступу до панелей керування американської компанії з очищення навколишнього середовища та систем водопостачання в Техасі та Делавері.

Деякі спеціалісти з безпеки OT вважають системи водопостачання та водовідведення особливо вразливими, частково через те, що громади погано обладнані, щоб справлятися без них протягом тривалого часу.

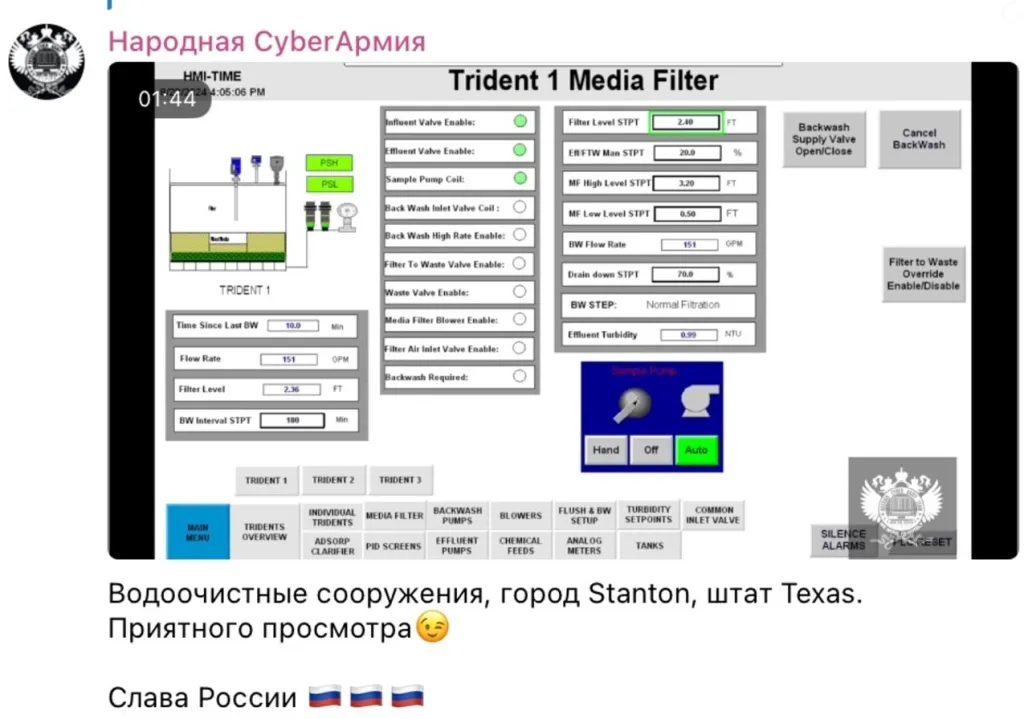

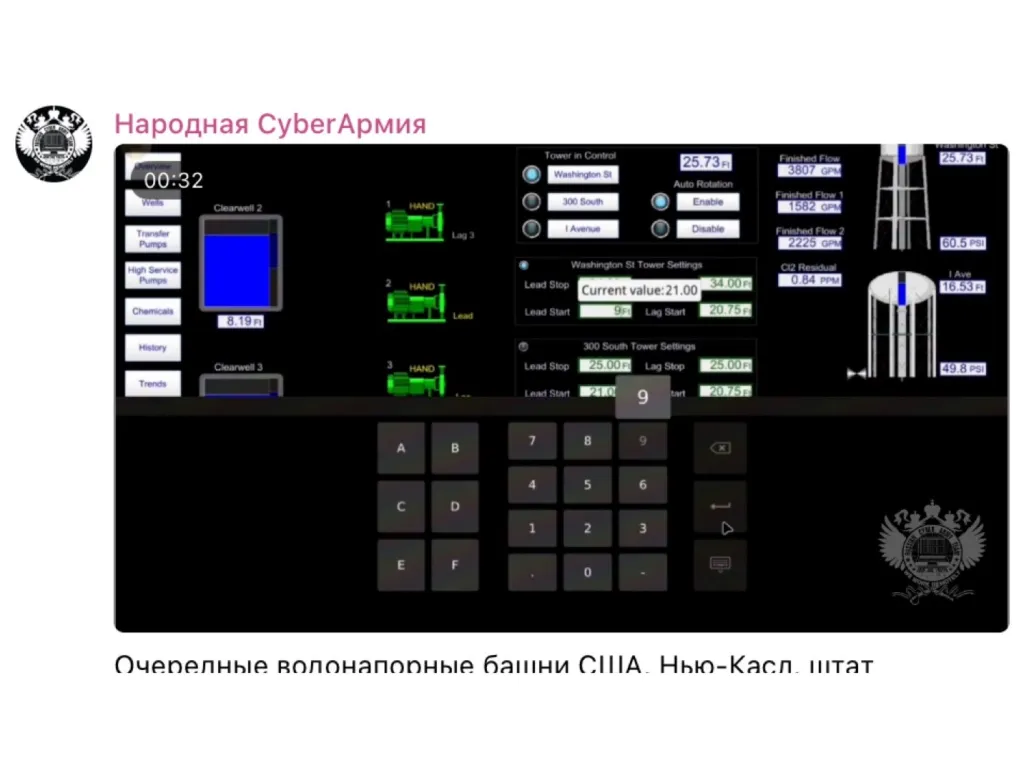

Народна кіберармія здійснила двічі удари наприкінці серпня та у вересні, опублікувавши записи екрана, на яких показано, як група втручається в системні налаштування на панелях керування водоочисної станції Стентон у Стентоні, штат Техас, і водонапірних веж Нью-Касл, штат Делавер (зображення нижче).

Рисунок 2: Атака на водоочисну станцію Stanton

Рисунок 3: Атака на водонапірну вежу в Делавері

У випадку з Техасом хакери змогли відкрити клапани та випустити неочищену воду, але в іншому випадку, вважається, що жодної шкоди не було.

Загалом Cyble задокументувала вісім атак на систему водопостачання, здійснених Народною кіберармією цього року в США та інших країнах, включаючи січневу атаку, яка спричинила переповнення резервуарів для зберігання води в Абернаті та Мулшоу, штат Техас. З 2022 року група переслідує союзників України, і в липні 2024 року уряд США ввів її під санкції.

Висновок

Слабкість безпеки в організаціях критичної інфраструктури на сьогоднішній день є добре задокументованим явищем, але нещодавня серія атак, націлених на енергетичні та водопровідні об’єкти, свідчить про тривожну ескалацію використання цих вразливих середовищ. Появу Z-Pentest як нового учасника загроз у цьому просторі слід сприймати серйозно, оскільки група продемонструвала очевидну здатність проникати в ці середовища та отримувати доступ до робочих панелей керування та працювати з ними.

Середовища критичної інфраструктури часто не можуть дозволити собі простої, а пристрої, що вийшли з експлуатації, часто залишаються в експлуатації ще довго після завершення підтримки. З огляду на ці проблеми, нижче наведено деякі загальні рекомендації щодо покращення безпеки критичних середовищ.

- Організації повинні стежити за повідомленнями про вразливості ICS/OT і застосовувати виправлення, як тільки вони стануть доступними. Бути в курсі оновлень постачальників і порад щодо безпеки є критично важливим для забезпечення швидкого усунення вразливостей.

- Відокремлення мереж ICS/OT/SCADA від інших частин ІТ-інфраструктури може допомогти запобігти бічному переміщенню в разі порушення. Впровадження архітектури нульової довіри також доцільно обмежити потенціал для використання. Пристрої, які не потребують доступу до Інтернету, не повинні бути, а ті, які потребують доступу до Інтернету, повинні бути захищені настільки, наскільки це можливо.

- Регулярне навчання з питань кібербезпеки для всього персоналу, особливо тих, хто має доступ до систем операційної технології (OT), може допомогти запобігти людським помилкам і зменшити ризик атак соціальної інженерії.

- Постійне сканування вразливостей і тестування на проникнення можуть допомогти виявити та усунути слабкі місця до того, як ними скористаються зловмисники. Залучення служб розвідки про загрози та отримання звітів про вразливості є важливими для проактивного захисту. Полювання на загрози також має бути регулярною практикою для виявлення розширених постійних загроз (APT), що знаходяться в критичних середовищах і суміжних ІТ-мережах.

- Розробка надійного плану реагування на інциденти та проведення регулярних навчань безпеки гарантує, що організації готові до швидкої та скоординованої реакції на будь-які інциденти безпеки, які можуть виникнути.