Пов’язаних із Росією суб’єктів загрози приписують триваючій кампанії кібершпигунства проти Казахстану в рамках зусиль Кремля зі збору економічної та політичної розвідки в Центральній Азії.

Вважається, що кампанія є роботою набору вторгнень під назвою UAC-0063, який, ймовірно, збігається з APT28, національно-державною групою, пов’язаною з Головним розвідувальним управлінням Генерального штабу Росії (ГРУ). Він також відомий як Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy і TA422.

UAC-0063 був вперше задокументований Групою реагування на комп’ютерні надзвичайні ситуації України (CERT-UA) на початку 2023 року з детальним описом його атак на державні установи з використанням сімейств зловмисного програмного забезпечення, які відстежуються як HATVIBE, CHERRYSPY та STILLARCH (він же DownEx). Варто зазначити, що використання цих штамів зловмисного програмного забезпечення було винятковим для цієї групи.

За даними Insikt Group Recorded Future, які присвоїли кластеру діяльності назву TAG-110, було помічено, що наступні кампанії спрямовують увагу на організації в Центральній Азії, Східній Азії та Європі.

«Націлювання UAC-0063 передбачає зосередження на зборі розвідданих у таких секторах, як уряд, включаючи дипломатію, неурядові організації, наукові кола, енергетику та оборону, з географічним фокусом на Україні, Центральній Азії та Східній Європі», — заявила французька компанія з кібербезпеки Sekoia. новий аналіз.

Останній набір атак передбачає використання законних документів Microsoft Office, отриманих від Міністерства закордонних справ Республіки Казахстан, як фішингових приманок для активації багатоетапного ланцюга зараження під назвою Double-Tap, який видаляє шкідливе програмне забезпечення HATVIBE. Наразі невідомо, як ці документи були отримані, хоча, можливо, їх викрали під час попередньої кампанії.

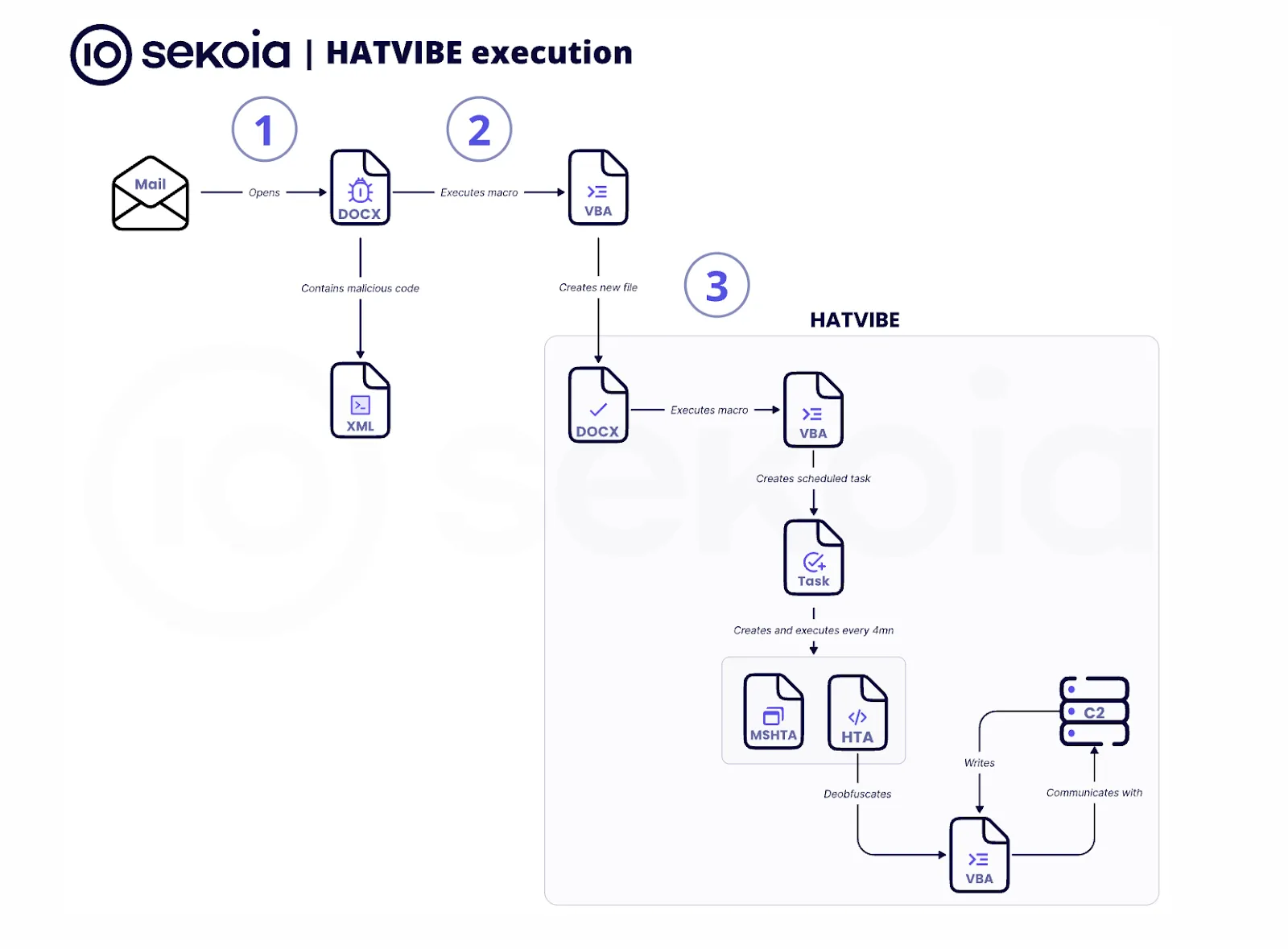

Зокрема, документи містять шкідливий макрос, який під час запуску жертвами створює другий порожній документ у розташуванні «C:\Users[USER]\AppData\Local\Temp\».

«Цей другий документ автоматично відкривається в прихованому екземплярі Word за допомогою початкового макросу, щоб скинути та виконати шкідливий файл HTA (HTML-додаток), який містить бекдор VBS [Visual Basic Script] під псевдонімом «HATVIBE», — повідомили дослідники Sekoia.

HATVIBE працює як завантажувач, отримуючи модулі VBS наступного етапу для виконання з віддаленого сервера, що зрештою прокладає шлях до складного бекдору Python під назвою CHERRYSPY. Файл HTA, що містить HATVIBE, призначений для роботи протягом чотирьох хвилин після запуску mshta.exe.

Шпигунська кампанія

«Що робить цей ланцюжок зараження Double-Tap досить унікальним, так це те, що він використовує багато хитрощів для обходу рішень безпеки, таких як збереження справжнього зловмисного коду макросу у файлі settings.xml і створення запланованого завдання без створення schtasks.exe для другого документа або використовуючи для першого документа трюк проти емуляції, спрямований на те, щоб перевірити, чи не було змінено час виконання, інакше макрос зупиняється», – сказали дослідники.

Sekoia сказав, що послідовність атаки HATVIBE демонструє націлювання та технічні збіги з кампаніями Zebrocy, пов’язаними з APT28, що дозволяє з середньою достовірністю віднести кластер UAC-0063 до російської хакерської групи.

«Тема документів із використанням зброї для фішингу вказує на кампанію кібершпигунства, зосереджену на зборі російською розвідкою стратегічної розвідки про дипломатичні відносини між державами Центральної Азії, особливо про зовнішні відносини Казахстану», — додала компанія.

Російська платформа СОРМ Продається в Центральній Азії та Латинській Америці#

Ця подія сталася після того, як Recorded Future виявив, що кілька країн Центральної Азії та Латинської Америки придбали технологію прослуховування систем оперативно-розшукової діяльності (SORM) у принаймні восьми російських провайдерів, таких як Citadel, Norsi-Trans і Protei, що потенційно дозволяє російській розвідці агентства для перехоплення комунікацій.

Російський СОРМ — це електронний пристрій спостереження, здатний перехоплювати широкий спектр інтернет- та телекомунікаційного трафіку органами влади без відома самих постачальників послуг. Він дає змогу відстежувати стаціонарний і мобільний зв’язок, а також інтернет-трафік, Wi-Fi і соціальні медіа, які можна зберігати в базі даних з можливістю пошуку.

Було встановлено, що колишні радянські території Білорусі, Казахстану, Киргизстану та Узбекистану, а також латиноамериканські країни Куба та Нікарагуа, швидше за все, отримали технологію для прослуховування громадян.

«Хоча ці системи мають законні додатки безпеки, уряди […] мають історію зловживання можливостями стеження, включаючи репресії проти політичної опозиції, журналістів та активістів, без ефективного або незалежного нагляду», – заявили в Insikt Group.

«У більш широкому плані експорт російських технологій стеження, ймовірно, продовжуватиме пропонувати Москві можливості для розширення свого впливу, особливо в областях, які вона вважає традиційною сферою «ближнього зарубіжжя».

Пов’язані з Росією хакери націлилися на Казахстан у шпигунській кампанії за допомогою зловмисного ПЗ HATVIBE