Маючи принаймні сім спостережуваних кампаній з 2022 року, аналітики аналізу загроз повідомили про сплеск активності кластера Paper Werewolf, також відомого як GOFFEE, який використовує заражені документи Microsoft Windows Word для запуску, здебільшого керованого шпигунством, облікових даних. компрометуючих атак.

Паперовий перевертень атакує Windows

Команда розвідки про загрози в BI.ZONE, яка співпрацює з Інтерполом і є членом глобальної консультативної ради Міжнародного комітету Червоного Хреста, заявила в технічному звіті від 25 грудня, що вона «зафіксувала сплеск активності газети». Перевертень» кластер атаки. Ці атаки в основному були спрямовані на російський уряд, енергетичні, фінансові та медійні організації, зокрема. Упродовж 2024 року, за словами аналітиків, шпигунство спричинило 21% атак на російські компанії, що свідчить про зростання лише з 15% у попередньому році. Ще більше занепокоєння полягає в тому, що ці зловмисники Paper Werewolf тепер, схоже, раді «зруйнувати роботу цільової інфраструктури просто зі злості», коли початковий компрометація облікових даних і кінцеві цілі шпигунства досягнуті.

«Окрім проникнення в ІТ-інфраструктуру жертви з метою збору даних», — сказав Олег Скулкін, керівник відділу аналізу загроз BI.ZONE, зловмисники також порушили деякі операції в скомпрометованій системі». Вони зробили це, змінивши паролі облікових записів співробітників, що є звичайною тактикою для «фінансово мотивованих акторів, які вимагають викуп за відновлення доступу до активів компанії, а також для хактивістів, які прагнуть привернути якомога більше уваги громадськості», — сказав Скулкін.

Методика атаки Windows Werewolf

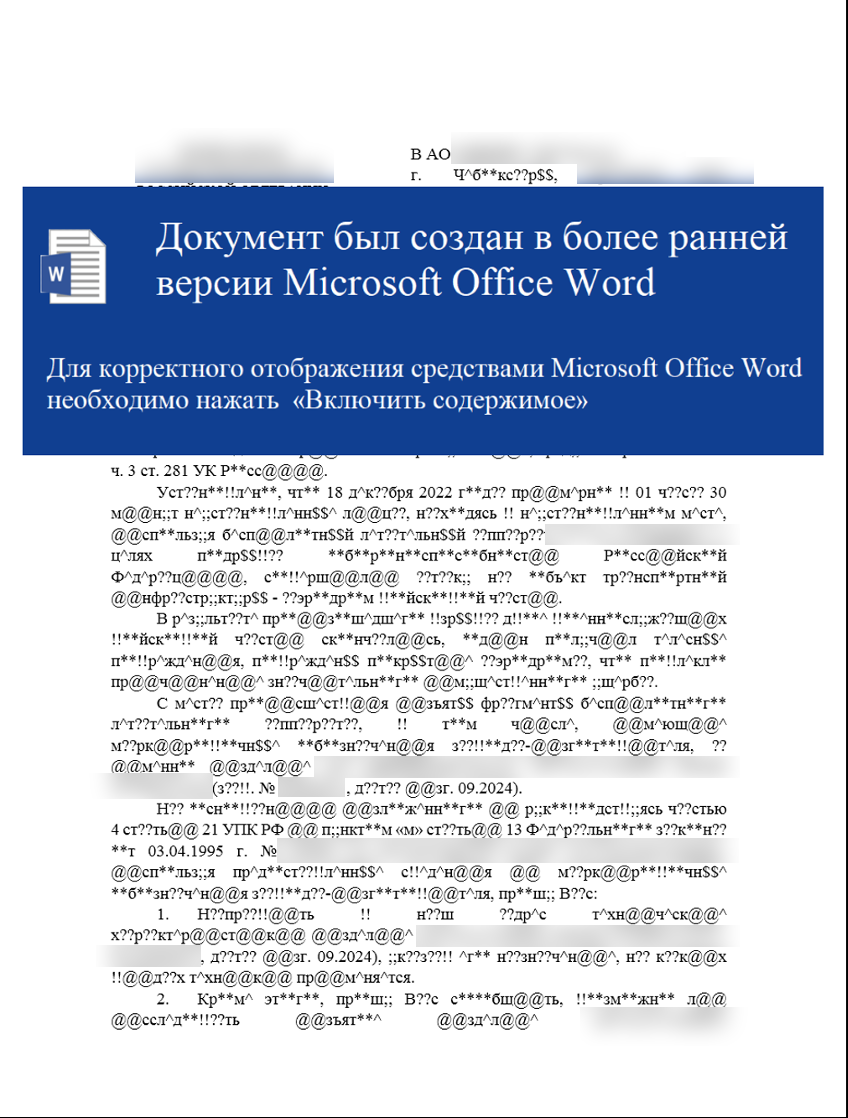

Як і багато інших атакувальних кампаній, Paper Werewolf використовує фішингові електронні листи та імітацію бренду для поширення свого зловмисного корисного навантаження. Ці повідомлення містять зашифрований документ Microsoft Word, який пропонує одержувачу ввімкнути макроси, так, я знаю, щоб прочитати його. Якщо вони це роблять, то вміст документа розшифровується, а шкідлива програма встановлюється на їхній пристрій. Аналітики розвідки загроз заявили, що в деяких випадках вони спостерігали використання PowerRAT, трояна віддаленого доступу, який дозволяє зловмисникам виконувати команди та проводити розвідку. Вони також використовували інструмент для отримання облікових даних під час авторизації користувача в службі Outlook Web Access. «Використовуючи свої власні інструменти, — йдеться у звіті, — зловмисники ускладнюють виявлення зловмисної активності системою корпоративного захисту».

Якщо є щось на зразок срібної кулі, коли справа доходить до пом’якшення цієї атаки Windows Werewolf, то це можна знайти в основах захисту від фішингу: не відкривайте непотрібні документи, не вмикайте макроси, використовуйте аналіз загроз, щоб найкраще зрозуміти як суб’єкти загрози постійно вдосконалюють свої методи для націлювання на певну інфраструктуру. Я також настійно рекомендую всім читачам прочитати цю захоплюючу дискусію про те, що насправді має змінитися, якщо ми колись хочемо зупинити загрозу фішингу електронною поштою. Я звернувся до Microsoft за заявою.

Нове попередження системи безпеки Windows через підтвердження російських кібератак