Російські зловмисники запускають фішингові кампанії, які використовують законну функцію «Пов’язані пристрої» в додатку для обміну повідомленнями Signal, щоб отримати несанкціонований доступ до цікавих облікових записів.

Протягом останнього року дослідники спостерігали за фішинговими операціями, пов’язаними з російськими державними групами, які використовували численні методи, щоб обманом змусити цільові зв’язати свій обліковий запис Signal із пристроєм, контрольованим зловмисником.

Фішинг зв’язування пристроїв

У звіті від 19 лютого Google Threat Intelligence Group (GTIG) стверджує, що зловживання функцією зв’язування пристроїв Signal є «найбільш новою та широко використовуваною технікою, яка лежить в основі спроб скомпрометувати облікові записи Signal з боку Росії».

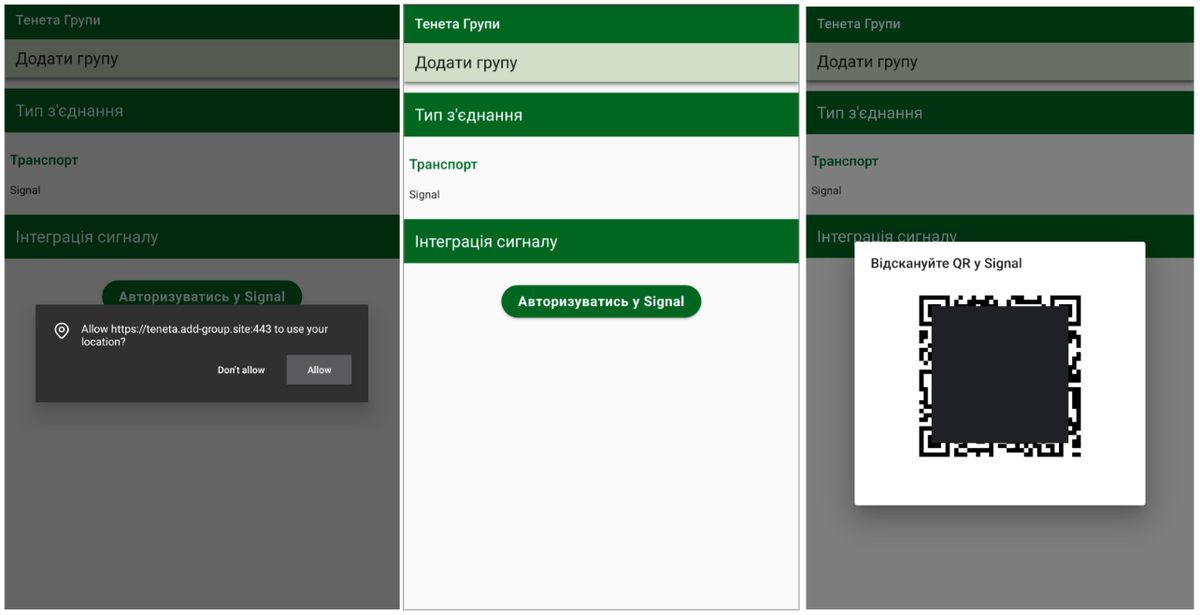

Зловмисники використовували цю функцію, створюючи шкідливі QR-коди та змушуючи потенційних жертв сканувати їх, щоб дозволити повідомленням Signal синхронізуватися з пристроєм зловмисника.

Це простий трюк, який не потребує повного зламу цільового пристрою для моніторингу їх безпечних розмов.

Дослідники GTIG помітили, що цей метод адаптується до типу цілі. У ширшій кампанії зловмисник маскує зловмисний код під законний ресурс програми (наприклад, запрошення в групу Signal) або як інструкції з підключення пристроїв із законного веб-сайту Signal.

Для цілеспрямованих атак зловмисник додає шкідливі QR-коди на фішингові сторінки, розроблені, щоб зацікавити потенційну жертву, наприклад «спеціалізовані програми, які використовуються кінцевими цілями операції».

Крім того, GTIG помітив, що сумно відома російська хакерська група Sandworm (Seashell Blizzard/APT44) використовувала шкідливі QR-коди для доступу до облікових записів Signal на пристроях, захоплених на полі бою розгорнутими військовими силами.

Інший трюк, заснований на функції зв’язування пристроїв, яку GTIG спостерігав у підозрюваній російської шпигунській діяльності, полягає в зміні легітимної сторінки запрошення до групи для переспрямування на шкідливу URL-адресу, яка з’єднує обліковий запис Signal цільової особи з пристроєм, яким керує зловмисник.

Цей метод було виявлено з кластером активності, який внутрішньо відстежується як UNC5792, який має схожість з актором, якого Українська група реагування на комп’ютерні надзвичайні ситуації (CERT-UA) називає UAC-0195, діяльність якого була пов’язана зі спробами скомпрометувати облікові записи WhatsApp.

«У цих операціях UNC5792 розміщував модифіковані запрошення до групи Signal в інфраструктурі, контрольованій актором, створеної таким чином, щоб виглядати ідентичним до законного запрошення до групи Signal» – Google Threat Intelligence Group

У підроблених запрошеннях законний код JavaScript перенаправлення було замінено шкідливим блоком, який містив URI (уніфікований ідентифікатор ресурсу) Signal для підключення нового пристрою («sgnl://linkdevice uuid») замість того, щоб приєднатися до групи («sgnl://signal.group/»).

Коли ціль прийняла запрошення приєднатися до групи, вона підключила свій обліковий запис Signal до пристрою, яким керував зловмисник.

Спеціальний набір для фішингу

Ще один пов’язаний з Росією загрозливий актор, який GTIG відстежує як UNC4221, а CERT-UA як UAC-0185, використовував набір для фішингу, спеціально створений для атаки на облікові записи Signal українських військових.

Фішинговий набір імітує програмне забезпечення «Кропива», яке Збройні сили України використовують для наведення артилерії, картографування мінних полів або визначення місцезнаходження солдатів.

Трюк зі зв’язуванням пристроїв у цих атаках маскується вторинною інфраструктурою (сайт підтвердження сигналу[.]), створеною для імітації законних інструкцій Signal для операції.

Зловмисники також використовували фішинг на тему Кропиви для розповсюдження шкідливих QR-кодів зв’язку з пристроями, а також старіші операції, заманені фальшивими сповіщеннями безпеки Signal, розміщеними в доменах, які імітують службу обміну повідомленнями.

GTIG каже, що спостерігав за спробами Росії та Білорусі шукати та збирати повідомлення з файлів бази даних додатка Signal на Android та Windows за допомогою пакетного сценарію WAVESIGN, зловмисного програмного забезпечення Infamous Chisel, сценаріїв PowerShell та утиліти командного рядка Robocopy.

Дослідники підкреслюють, що Signal — не єдиний додаток для обміну повідомленнями, яким російські загрозливі актори зацікавилися в останні місяці, і вказали на кампанію Coldriver, спрямовану на облікові записи WhatsApp високопоставлених дипломатів.

Дослідники зазначають, що цей тип компрометації зв’язків із пристроями важко помітити та захистити від них, оскільки немає технічного рішення для моніторингу загрози з боку нещодавно підключених пристроїв.

Вони кажуть, що «якщо компроміс буде успішним, існує високий ризик того, що він може залишитися непоміченим протягом тривалого часу».

Користувачам Signal рекомендовано оновити програму до останньої версії, яка містить покращений захист від фішингових атак, зафіксованих Google.

Додаткові рекомендації включають активацію блокування екрана на мобільних пристроях з довгим і складним паролем, регулярну перевірку списку підключених пристроїв, дотримання обережності під час взаємодії з QR-кодами та ввімкнення двофакторної автентифікації.

Російські фішингові кампанії використовують функцію зв’язування пристроїв Signal