Підгрупа російської компанії Sandworm APT працює над отриманням початкового та постійного доступу до ІТ-мереж організацій, що працюють у секторах економіки, в яких зацікавлена Росія.

«У 2022 році основним фокусом була Україна, зокрема сектори енергетики, роздрібної торгівлі, освіти, консалтингу та сільського господарства. У 2023 році він глобалізував масштаби своїх компромісів, що призвело до постійного доступу до багатьох секторів у Сполучених Штатах, Європі, Центральній Азії та на Близькому Сході», — поділилися дослідники Microsoft 12 лютого.

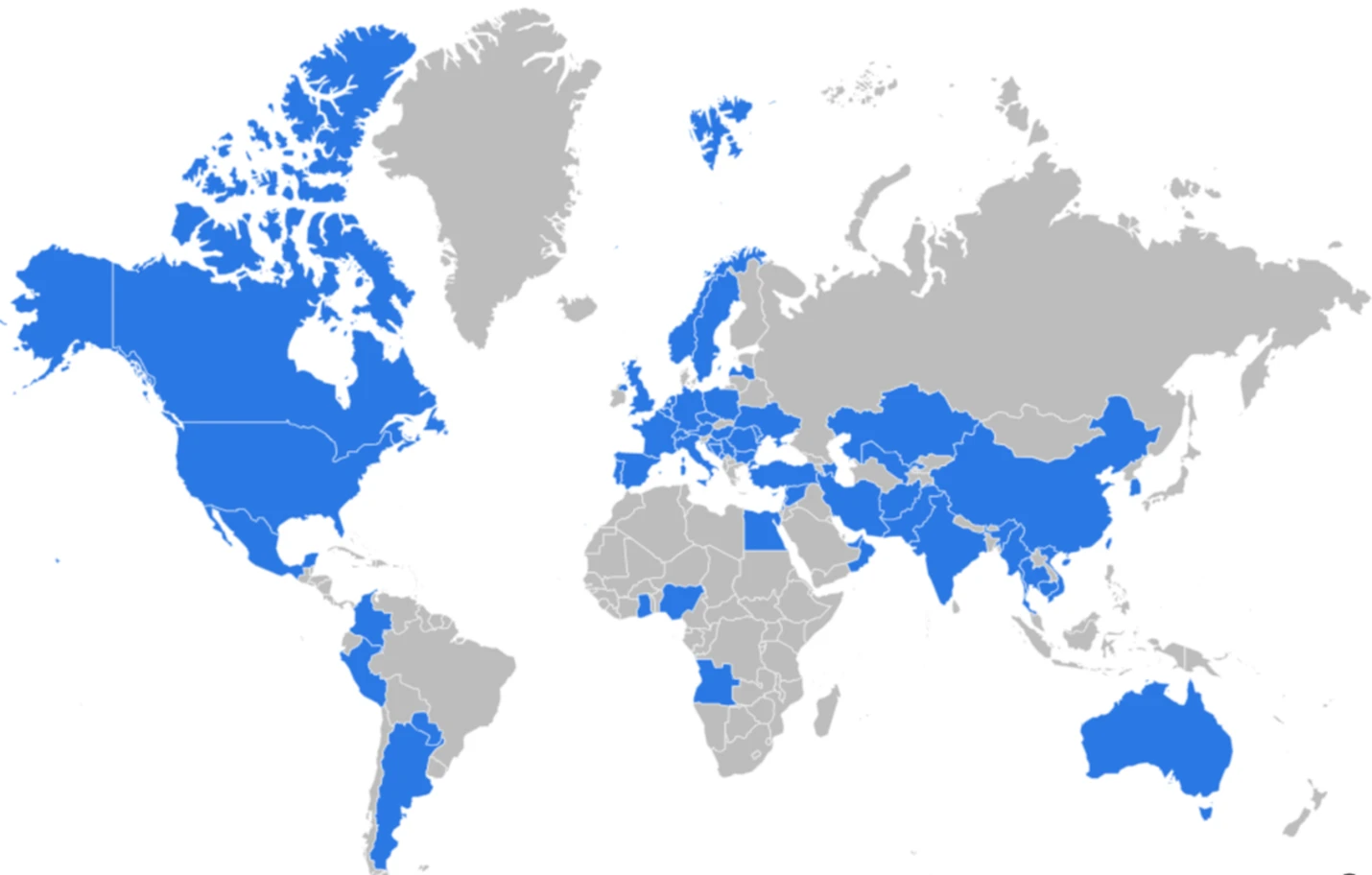

«У 2024 році, хоча виявлення численних уразливостей, ймовірно, запропонувало підгрупі більше доступу, ніж будь-коли, здавалося, що вона зосередилася на Сполучених Штатах, Канаді, Австралії та Великобританії».

Цілі підгрупи охоплюють весь світ (Джерело: Microsoft)

Про Sandworm

Sandworm (за Microsoft: «Seashell Blizzard») — це група загроз, яку дослідники пов’язують із підрозділом російської військової розвідки 74455 (ГРУ).

Група була залучена до деструктивних атак, таких як KillDisk і NotPetya.

У 2020 році США розкрили обвинувальний акт проти шести офіцерів ГРУ, яких вважають членами Sandworm.

Тактика, техніка та процедури (TTP) підгрупи початкового доступу Sandworm

Підгрупа використовує загальнодоступні бази даних сканування та зосереджується на використанні вразливої інфраструктури, що виходить в Інтернет. Відомо, що вони використовують такі вразливості:

CVE-2021-34473 (у Microsoft Exchange)

CVE-2022-41352 (у співпраці з Zimbra)

CVE-2023-32315 (у OpenFire)

CVE-2023-42793 (у JetBrains TeamCity)

CVE-2023-23397 (у Microsoft Outlook)

CVE-2024-1709 (у Connectwise ScreenConnect)

CVE-2023-48788 (у Fortinet FortiClient EMS) і

Невідома вразливість у JBoss Enterprise Application Platform

Для наполегливості вони спочатку розгорнули веб-оболонки. На початку 2024 року вони також почали встановлювати та використовувати законні інструменти віддаленого моніторингу та керування (RMM), такі як Atera Agent і Splashtop Remote Services.

Інструменти RMM дозволили їм розгорнути вторинні інструменти для викрадення та викрадання облікових даних.

Життєвий цикл підгрупи (Джерело: Microsoft)

«Серед підгрупи жертв Seashell Blizzard здійснила унікальну посткомпрометовану діяльність, яка вказує на те, що суб’єкт загрози шукав більш тривалої наполегливості та прямого доступу. У цих випадках Seashell Blizzard розгорнула OpenSSH з унікальним відкритим ключем, що дозволяло їм отримувати доступ до скомпрометованих систем за допомогою облікового запису та облікових даних, контрольованих актором», — повідомляє Microsoft.

Для додаткової стійкості вони також зареєстрували скомпрометовані системи як приховану службу Tor (цей метод Microsoft назвала ShadowLink).

«Системи, скомпрометовані за допомогою ShadowLink, отримують унікальну адресу .onion, що робить їх віддалено доступними через мережу Tor. Ця можливість дозволяє Seashell Blizzard обійти загальні шаблони експлойтів розгортання RAT, який зазвичай використовує певну форму C2 для інфраструктури, контрольованої актором, яку часто легко перевірити та ідентифікувати мережеві адміністратори», — пояснили дослідники.

«Замість цього, покладаючись на приховані сервіси Tor, скомпрометована система створює постійний канал до мережі Tor, діючи як прихований тунель, ефективно маскуючи всі вхідні з’єднання з ураженим активом і обмежуючи вплив як на актора, так і на оточення жертви».

Група також змінила мережеві ресурси, такі як сторінки входу в Outlook Web Access (OWA) (для збору облікових даних для бокового переміщення) і конфігурації DNS (можливо, для перехоплення облікових даних від критичних служб автентифікації).

Створення основи для майбутніх атак

На думку дослідників Microsoft, підгрупа, ймовірно, використовувала підхід «розпилюй і молись» для досягнення компромісів, а також скомпрометувала організації, які мають обмежену або зовсім не корисну для стратегічних інтересів Росії. «У випадках, коли стратегічно значуща ціль була скомпрометована, ми спостерігали значну активність після компрометації».

Серед реальних цілей були організації в секторах енергетики, нафти та газу, телекомунікацій, судноплавства та виробництва зброї, а також міжнародні уряди.

«Ця підгрупа, яка в рамках ширшої організації Seashell Blizzard характеризується своїм майже глобальним охопленням, представляє розширення як географічного націлювання, яке проводить Seashell Blizzard, так і сфери її діяльності. У той же час широкомасштабні, опортуністичні методи доступу Seashell Blizzard, ймовірно, запропонують Росії широкі можливості для нішевих операцій і видів діяльності, які залишаться цінними в середньостроковій перспективі», — зазначили дослідники.

Корпорація Майкрософт опублікувала індикатори компрометації, вказівки щодо запобігання та захисту, виявлення та сповіщення, що вказують на можливу активність Seashell Blizzard, а також запити пошуку загроз.

Підгрупа початкового доступу Sandworm APT вражає організації по всьому світу