Команда реагування на надзвичайні ситуації в області комп’ютерних ситуацій України (CERT-UA) виявила нову серію кібератак на українські установи за допомогою шкідливого програмного забезпечення для крадіжки інформації.

Діяльність спрямована проти військових формувань, правоохоронних органів та органів місцевого самоврядування, зокрема тих, які розташовані поблизу східного кордону України, повідомили у відомстві.

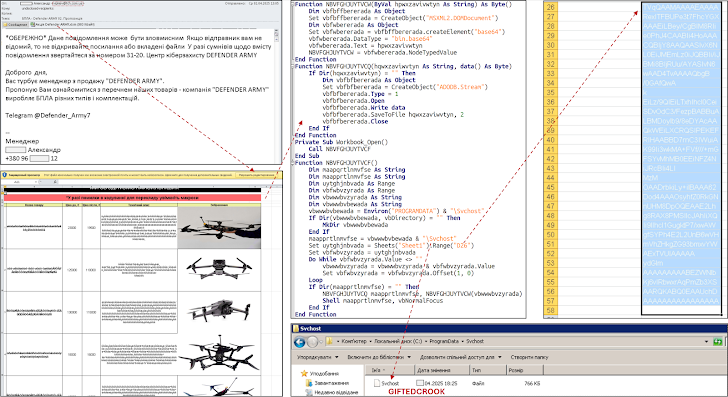

Ці атаки включають розповсюдження фішингових електронних листів, що містять електронну таблицю Microsoft Excel (XLSM) із підтримкою макросів, яка під час відкриття забезпечує розгортання двох шкідливих програм, сценарій PowerShell, взятий із сховища GitHub PSSW100AVB («Сценарії Powershell зі 100% AV Bypass»), який відкриває зворотну оболонку, і раніше незадокументований злодій під назвою GIFTEDCROOK.

«Назви файлів і теми електронних листів стосуються актуальних і чутливих питань, таких як розмінування, адміністративні штрафи, виробництво БПЛА та компенсація за знищене майно», — повідомили в CERT-UA.

«Ці електронні таблиці містять шкідливий код, який після відкриття документа та ввімкнення макросів автоматично перетворюється на шкідливе програмне забезпечення та виконується без відома користувача».

Написаний на C/C++, GIFTEDCROOK полегшує крадіжку конфіденційних даних із таких веб-браузерів, як Google Chrome, Microsoft Edge і Mozilla Firefox, таких як файли cookie, історія веб-перегляду та дані автентифікації.

Повідомлення електронної пошти надсилаються зі зламаних облікових записів, часто через веб-інтерфейс поштових клієнтів, щоб надати повідомленням легітимності та обманом змусити потенційних жертв відкрити документи. CERT-UA приписав активність кластеру загроз UAC-0226, хоча він не був пов’язаний з конкретною країною.

Шкідливі файли Excel, націлені на Україну

Ця подія сталася через те, що підозрюваний учасник шпигунства, зв’язаного з Росією, під назвою UNC5837 був пов’язаний із фішинговою кампанією, спрямованою проти європейських урядових і військових організацій у жовтні 2024 року.

«Кампанія використовувала підписані вкладені файли .RDP для встановлення з’єднань за протоколом віддаленого робочого столу (RDP) з машин жертв», — повідомила Google Threat Intelligence Group (GTIG).

«На відміну від типових RDP-атак, зосереджених на інтерактивних сеансах, у цій кампанії творчо використано перенаправлення ресурсів (відображення файлових систем жертви на сервери зловмисників) і RemoteApps (представлення жертвам додатків, керованих зловмисниками)».

Варто зазначити, що кампанію RDP раніше задокументували CERT-UA, Amazon Web Services і Microsoft у жовтні 2024 року, а згодом – Trend Micro у грудні. CERT-UA відстежує активність під назвою UAC-0215, а інші приписують її російській державній хакерській групі APT29.

Атака також примітна ймовірним використанням інструменту з відкритим кодом під назвою PyRDP для автоматизації зловмисних дій, таких як викрадання файлів і захоплення буфера обміну, включаючи потенційно конфіденційні дані, такі як паролі.

«Кампанія, ймовірно, дозволила зловмисникам читати диски жертв, викрадати файли, захоплювати дані буфера обміну (включаючи паролі) і отримувати змінні середовища жертви», — йдеться в звіті GTIG 7 квітня. «Схоже, що основною метою UNC5837 є шпигунство та крадіжка файлів».

Протягом останніх місяців також спостерігалися фішингові кампанії з використанням підроблених CAPTCHA та Cloudflare Turnstile для розповсюдження Legion Loader (він же Satacom), який потім служить каналом для видалення зловмисного розширення браузера на базі Chromium під назвою «Зберегти на Google Drive».

«Початкове корисне навантаження розповсюджується через зараження завантаження, яке запускається, коли жертва шукає певний документ і потрапляє на шкідливий веб-сайт», — повідомили в Netskope Threat Labs. «Завантажений документ містить CAPTCHA, який після натискання жертвою перенаправляє його на Cloudflare Turnstile CAPTCHA, а потім, зрештою, на сторінку сповіщень».

Сторінка пропонує користувачам дозволити сповіщення на сайті, після чого жертви перенаправляються до другої CAPTCHA Cloudflare Turnstile, яка після завершення знову перенаправляється на сторінку, яка містить інструкції у стилі ClickFix щодо завантаження потрібного документа.

Насправді ця атака прокладає шлях для доставки та виконання файлу інсталятора MSI, який відповідає за запуск Legion Loader, який, у свою чергу, виконує низку кроків для завантаження та запуску проміжних сценаріїв PowerShell, зрештою додаючи до браузера фальшиве розширення браузера.

Сценарій PowerShell також завершує сеанс браузера для ввімкнення розширення, вмикає режим розробника в налаштуваннях і перезапускає браузер. Кінцевою метою є захоплення широкого діапазону конфіденційної інформації та передача її зловмисникам.

UAC-0226 розгортає GIFTEDCROOK Stealer через шкідливі файли Excel, націлені на Україну