Мерзенна російська група APT Seashell Blizzard, також відома як APT44, веде глобальні кіберкампанії принаймні з 2009 року. Захисники нещодавно помітили нову тривалу кампанію доступу під назвою «BadPilot», яка посилює фокус групи на непомітному початковому проникненні та використовує набір передових методів ухилення від виявлення.

Виявлення атак Seashell Blizzard

Протягом більше десяти років підтримувана Росією група Seashell Blizzard APT, яку також відстежують як UAC-0145, APT44 або Sandworm, наполегливо націлювалася на Україну, зосереджуючись на критичних секторах. Після повномасштабного вторгнення цей підрозділ військового кібершпигунства, пов’язаний із ГРУ, активізував свою діяльність, використовуючи Україну як випробувальний полігон для вдосконалення своїх шкідливих TTP перед тим, як поширити свої наступальні кампанії на глобальні цілі.

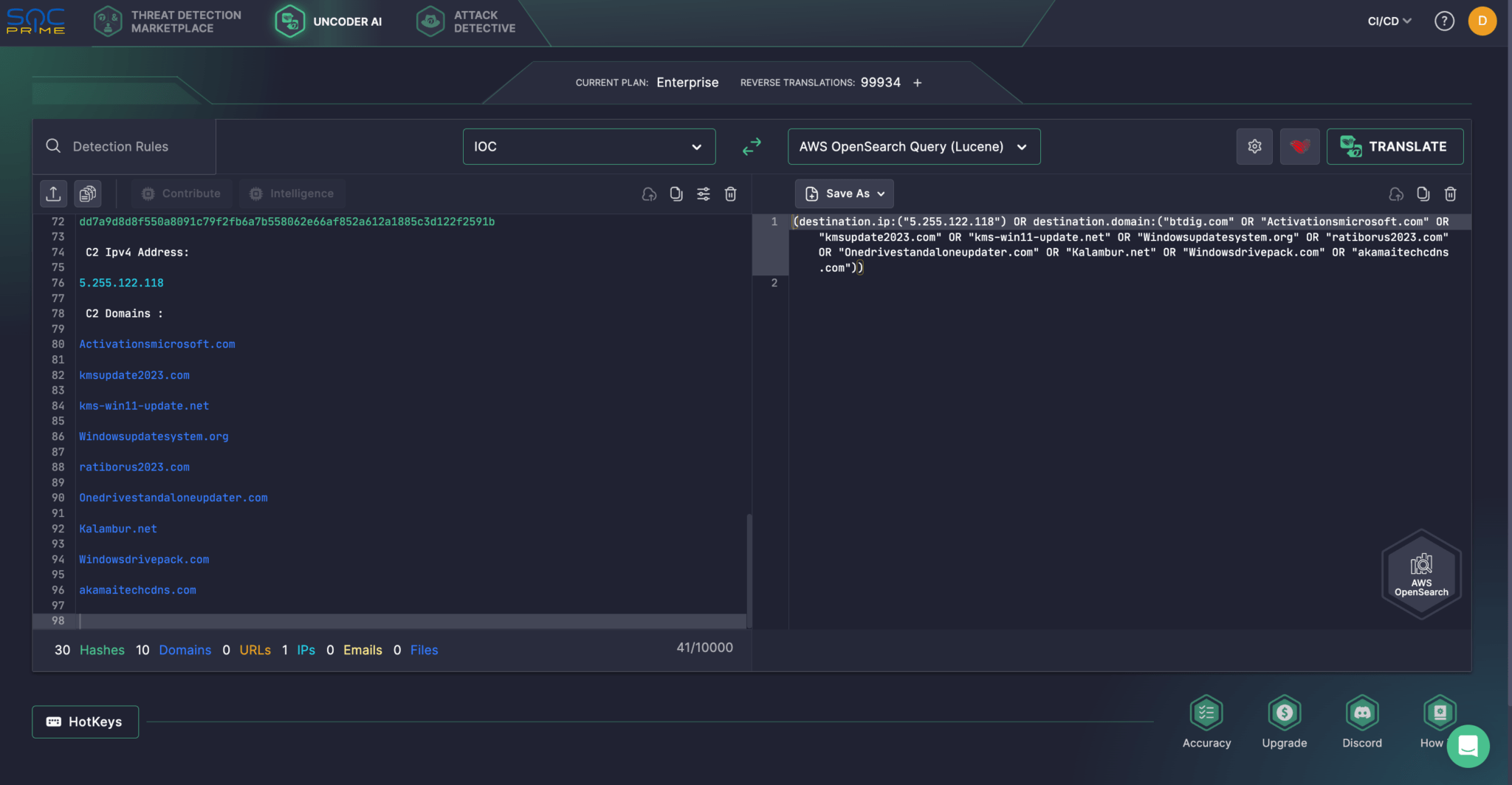

Платформа SOC Prime для колективної кіберзахисту надає фахівцям із безпеки набір спеціально розроблених алгоритмів виявлення, щоб завчасно протистояти операціям Seashell Blizzard, що підтримується повним набором продуктів для розробок виявлення на основі штучного інтелекту, автоматичного пошуку загроз і вдосконаленого виявлення загроз. Просто натисніть кнопку «Дослідити виявлення» нижче й одразу перейдіть до відповідного стеку виявлення.

Усі правила сумісні з кількома платформами SIEM, EDR і Data Lake і зіставлені з MITER ATT&CK для спрощення розслідування загроз. Крім того, кожне правило збагачене великою кількістю метаданих, включаючи посилання на CTI, графіки атак, рекомендації щодо сортування, конфігурації аудиту тощо.

Щоб отримати більше вмісту для виявлення пов’язаної зловмисної діяльності, пов’язаної з сумнозвісною пов’язаною з Росією кібершпигунською групою, відомою під різними іменами та ідентифікаторами, застосуйте такі теги «Sandworm», «APT44» або «Seashell Blizzard», щоб спростити пошук на платформі SOC Prime.

Аналіз операцій Seashell Blizzard

Seashell Blizzard, яку також відстежують як APT44, Sandworm, Voodoo Bear або UAC-0082, — це потужна російська хакерська група, пов’язана з підрозділом 74455 ГРУ. Активні понад десять років загрозливі особи проводили широкі ворожі кампанії, націлені на організації в США, Канаді, Австралії, Європі та Азії.

Зловмисники, відомі тим, що підтримують прихований доступ до заражених систем, використовують поєднання інструментів з відкритим кодом і спеціальних інструментів для здійснення кібершпигунства. Група виявляє значний інтерес до середовищ ICS та SCADA, причому попередні атаки призводили до серйозних збоїв у основній інфраструктурі з помітним впливом на енергетичні системи.

Дослідники AttackIQ нещодавно пролили світло на кампанію групи BadPilot, приховану та тривалу операцію, спрямовану на злам цільових мереж. Кампанія в основному використовує фішингові електронні листи та недоліки безпеки для проникнення в системи. Після закріплення доступ часто передається іншим супротивникам у групі, щоб продовжити подальшу експлуатацію та збір розвідувальної інформації.

Примітно, що Seashell Blizzard націлилася на Україну з моменту повноцінного вторгнення Росії в Україну. У квітні 2022 року CERT-UA, разом із Microsoft і ESET, випустили попередження щодо другого в історії відключення електроенергії, спричиненого кібератакою, яка походить від UAC-0082 (також відомої як Seashell Blizzard). Зловмисники використовували Industroyer2, новий варіант сумнозвісного шкідливого програмного забезпечення Industroyer у поєднанні з горезвісним шкідливим програмним забезпеченням CaddyWiper.

В останній кампанії BadPilot хакери використовують надзвичайно стійкі методи, щоб підтримувати доступ навіть після перезавантаження системи чи зміни пароля, змінюючи або створюючи служби Windows. Вони досягають цього за допомогою вбудованих утиліт Windows, зокрема інструменту командного рядка sc, щоб вони могли налаштовувати та підтверджувати нові служби. Щоб залишатися поза увагою, вони також зловживають компонентом Windows BITS, що дозволяє їм непомітно розгортати зразки зловмисного програмного забезпечення в періоди низької системної активності, поєднуючись із звичайними мережевими операціями.

Щоб мінімізувати ризики операцій Seashell Blizzard, служби безпеки повинні постійно оцінювати свої засоби захисту. Платформа SOC Prime для колективної кіберзахисту пропонує готовий до майбутнього корпоративний набір продуктів, що підтримується штучним інтелектом, автоматизацією та ефективним аналізом загроз, щоб гарантувати, що підприємства можуть отримати конкурентну перевагу над розширеними можливостями противника.

Виявлення атак Seashell Blizzard: тривала кампанія кібершпигунства «BadPilot», пов’язана з Росією хакерська група