Угруповання програм-вимагачів і російські урядові хакери все частіше вдаються до старої тактики під назвою «швидкий потік», щоб приховати розташування інфраструктури, яка використовується для кібератак.

Згідно з порадою, опублікованою 3 квітня агентствами з кібербезпеки США, Австралії, Канади та Нової Зеландії, кіберзлочинці та державні суб’єкти використовують технологію швидкого потоку, щоб швидко змінювати записи системи доменних імен (DNS), пов’язані з одним доменним іменем, приховуючи розташування шкідливих серверів.

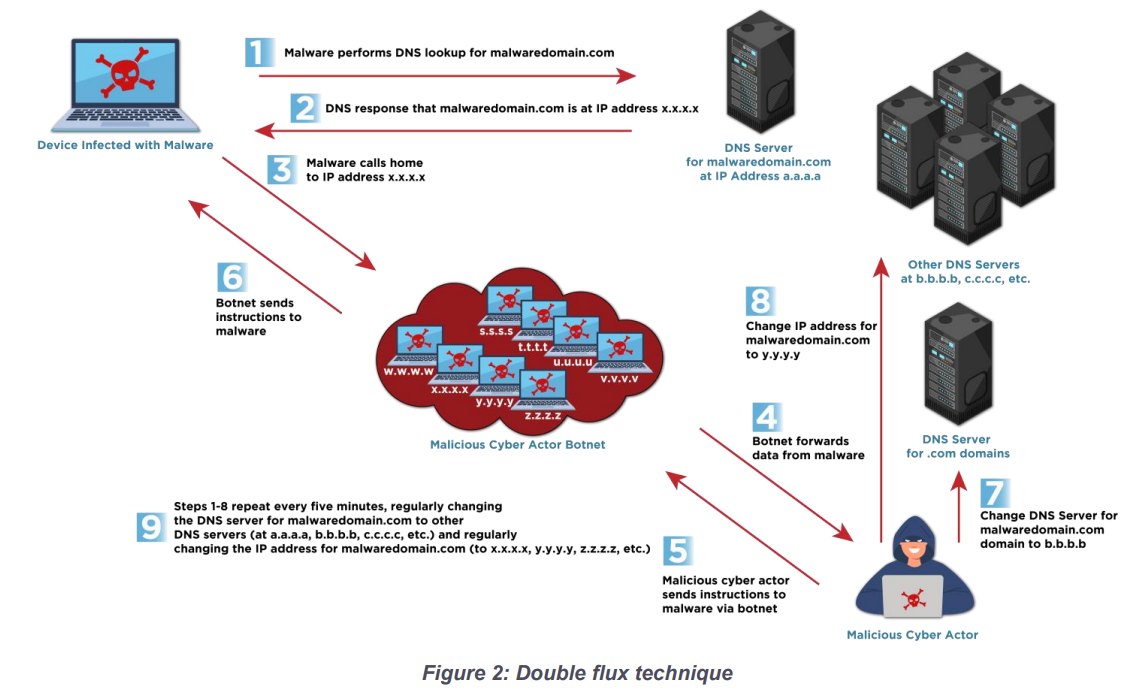

Офіційні особи пояснили, що зловмисники зламують пристрої та мережі за допомогою зловмисного програмного забезпечення, якому потрібно «подзвонити додому» зловмисникам і надіслати оновлення статусу або отримати подальші інструкції.

«Щоб зменшити ризик виявлення мережевими захисниками, зловмисники використовують методи динамічного вирішення, такі як швидкий потік, тому їхні повідомлення з меншою ймовірністю будуть виявлені як зловмисні та заблоковані», — повідомили агентства.

«Швидкий потік відноситься до методу на основі домену, який характеризується швидкою зміною записів DNS (наприклад, IP-адрес), пов’язаних з одним доменом».

Метт Хартман, заступник виконавчого помічника директора з кібербезпеки Агентства з кібербезпеки та безпеки інфраструктури (CISA), сказав, що ця тактика також ускладнює пошук і блокування окремих комп’ютерів у ботнеті.

Ця тактика є вигідною для хакерів, тому що оскільки мережа швидкого потоку швидко обертається через пристрої ботнету, правоохоронним органам важко швидко обробити зміни та порушити їхні послуги.

Це також робить блокування IP-адрес неефективним і неактуальним, дозволяючи злочинцям підтримувати стійкість операцій і анонімність. Fast flux також відіграє ключову роль у фішингових кампаніях, унеможливлюючи блокування або видалення веб-сайтів соціальної інженерії для захисників.

Експерти розповіли Recorded Future News, що ця тактика використовується кіберзлочинцями вже більше десяти років, тоді як деякі хакерські форуми та ринки використовують швидкий потік, щоб обмежити вплив видалення правоохоронними органами.

Кейсі Елліс, засновник Bugcrowd, перерахував кілька минулих випадків, починаючи з 2007 року, коли бот-мережі використовували fast flux для приховування розташування своїх серверів.

Новим, за словами Елліса, є те, наскільки він став вдосконаленим, а також «ширший спектр» загрозливих суб’єктів, які використовують його для ухилення від систем захисту.

«Відродження адаптації техніки суб’єктами національних держав викликало підвищену тривогу», — сказав Елліс.

Одно- та двофлюсові

У повідомленні йдеться, що банди програм-вимагачів, такі як Hive і Nefilim, використовують цю тактику, тоді як російська державна хакерська група Gamaredon застосувала її для обмеження ефективності блокування IP-адрес.

Чиновники знайшли в природі два варіанти швидкого потоку. Один, який називається «єдиний потік», зазвичай містить одне доменне ім’я, пов’язане з багатьма IP-адресами, які чергуються. Це «гарантує, що якщо одну IP-адресу заблоковано або видалено, домен залишається доступним через інші IP-адреси».

Однією з найбільших проблем, з якою зіткнулися захисники, є те, що ця перша тактика має законні цілі та використовується деякими компаніями з міркувань ефективності.

У другому варіанті під назвою «подвійний потік» швидко змінюються не лише IP-адреси, а й сервери імен DNS, відповідальні за визначення домену. За словами агентств, це надає зловмисникам додатковий рівень резервування та анонімності для шкідливих доменів.

«Обидві методи використовують велику кількість скомпрометованих хостів, як правило, як ботнет з усього Інтернету, який діє як проксі-сервери або точки ретрансляції, що ускладнює мережевим захисникам ідентифікацію зловмисного трафіку та блокування або виконання законних примусових видалень зловмисної інфраструктури», — сказали офіційні особи.

«Повідомлялося про численні зловмисники, які використовували технологію швидкого потоку, щоб приховати канали C2 і зберегти працездатність».

Амір Лакхані з Fortinet сказав, що FortiGuard Labs спостерігала, як деякі з перших ботнетів у 2007–2010 роках використовували швидкий потік для розповсюдження шкідливого програмного забезпечення та керування зв’язками командно-контрольних (C2).

“Хоч ця техніка застаріла, вона все ще може бути ефективною. Її використовують не так часто, як люди думають, тому що вона вимагає певної роботи та знань від загрозливих акторів, і є набагато простіші способи здійснити атаку”, – сказав Лахані.

«Але якщо у них уже налаштована інфраструктура або вони можуть орендувати досить дешево, це все ще життєздатний інструмент у наборі інструментів».

У консультації зазначається, що куленепробивні хостингові послуги, багато з яких були закриті або санкціоновані правоохоронними органами в останні роки, тепер намагаються виділитися, пропонуючи послуги швидкого потоку.

Офіційні особи навіть поділилися темним веб-дописом про куленепробивний хостинговий сайт, який продає себе через свої можливості швидкого потоку.

США, Австралія, Канада попереджають про схему «швидкого потоку», яку використовують банди програм-вимагачів